В последнее время о ботнетах в рунете говорят очень много. В основном это связано с DDoS-атаками на известные и посещаемые ресурсы. Ниже мы обсудим опыт крупных компаний в области борьбы с этой напастью.

Что такое ботнет?

Ботнет представляет собой совокупность систем, зараженных вредоносным кодом и управляемых централизованно. Причем устроен он таким образом, что уничтожение или отключение достаточно большого количества узлов не должно влиять на его работоспособность в целом. Ботнеты могут использоваться для таких целей, как рассылка спама, фишинг, DDoS, атаки на другие системы, заражение новых ПК и превращение их в узлы ботнета. Стоит отметить, что в данный момент индустрия киберпреступности довольно сильно сегментирована по специализации и направленности преступлений. Это означает, что каждый занимается своим делом. В результате получается, что создатель ботнета продает ресурсы или услуги ботнета другим злоумышленникам, специализирующимся на тех или иных видах преступлений (типовую бизнес-структуру ты можешь посмотреть на иллюстрации). Стоит отметить, что интерфейс управления ботнетом довольно прост. С ним может справиться человек, обладающий даже очень низкой квалификацией. В соответствии с облачными веяниями, в последнее время появилась услуга Malware as a Service. Если кто-то не может создать и распространять свой зловредный код, всегда найдется провайдер, способный сделать это за определенные деньги. Впрочем, создать ботнет сегодня тоже не бог весть какая сложная задача. На рынке есть множество готовых наборов для изготовления ботнета, таких как Zbot (Zeus), Spyeye, Mariposa, Black Energy, ButterFly, Reptile. Это означает, что современные владельцы ботнетов могут даже не обладать какими-либо особыми технологическими навыками. Впрочем, если говорить о крупных ботнетах, то их создатели — это, безусловно, способные, талантливые люди, бороться с которыми довольно сложно. В рамках этого материала я хотел бы рассказать о практиках, которые используются большими компаниями для борьбы с киберпреступностью и, в частности, ботнетами. Речь, в частности, пойдет об активности компании Microsoft, в которой я и работаю..

Стандартный подход к управлению ботнетом

Microsoft vs. Ботнет

Возможно, это и заставит кого-то улыбнуться, но в Microsoft в последние несколько лет наблюдается серьезная работа по повышению безопасности продуктов и сервисов. Появились и стали применяться методологии разработки безопасного кода SDL, что ключевым образом повлияло на количество найденных за последнее время уязвимостей (особенно тех, которые можно эксплуатировать). Но речь сегодня пойдет не о превентивных мерах, которые могут предотвратить будущие угрозы, а о борьбе с проблемами, которые актуальны сегодня. Большое количество зараженных машин, работающих под операционной системой Windows, — как раз такая проблема.

Внутри компании был создан целый ряд подразделений по борьбе с киберпреступлениями. Последние носят разные имена — Digital Crime Unit, Microsoft Security Response Center, Trust worth Computing, — но задачи каждого так или иначе пересекаются с проблемой киберпреступности. Вместе с правоохранительными органами и исследовательскими организациями Microsoft начал операции по уничтожению крупнейших ботнетов. Звучит громко? Возможно, но за год были уничтожены такие ботнеты, как:

Rustock, рассылавший 80 % мирового спама.

Coreflood, который служил инструментом для преступлений, принесших более $100 млн убытков.

Waledac, боты которого отправляли 1,5 млрд спам-сообщений ежедневно.

Борьба с ботнетами: общие практики

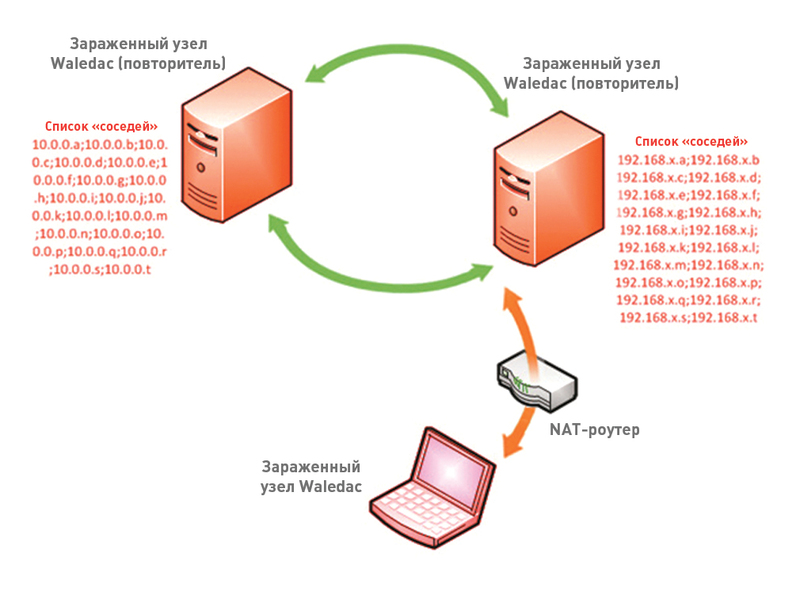

Для того чтобы понять типовые способы уничтожения ботнета, надо разобраться с его архитектурой и слабыми местами. Чаще всего для управления ботнетом используется один или несколько командных (часто центральных) серверов, называемых Command & Control, или C&C. Они взаимодействуют с конечными узлами ботнета по разным протоколам. Наиболее часто в качестве протокола управления используется IRC. Впрочем, в последнее время резко увеличилось применение P2P-протоколов как более устойчивой, хотя и технологически сложной альтернативы. Интересной экзотикой в последнее время стало использование для управления ботнета файлообменных сетей и передача управляющих команд в теле фотографий, публикуемых на Facebook. Так или иначе, для борьбы с ботнетом можно предпринять несколько конкретных действий:

Захватить или вывести из строя С&C-узлы.

DDoS на С&C-узлы.

Жалобы провайдеру, где хостятся C&C-узлы.

Захват DNS-имен, используемых C&C.

Блокирование IP-адресов.

Арест владельца ботнета.

Судебный иск.

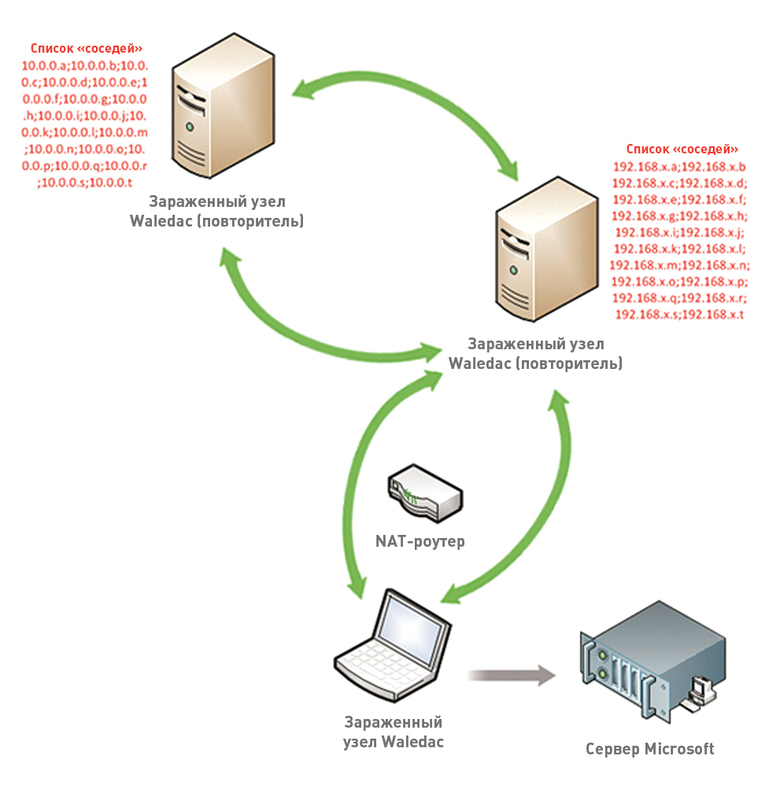

К сожалению, не все из этих способов эффективны, а некоторые и вовсе незаконны. Между тем некоторые из них нам успешно удалось применить. Так, ботнеты Rustock и Coreflood были уничтожены довольно тривиально. Это удалось сделать с помощью захвата С&C-серверов правоохранительными органами (по предварительному решению суда), после которого на все зараженные машины, входящие в ботнет, была передана команда удаления малвари, которая была предусмотрена разработчиком ботнета. Работа по закрытию другого ботнета — Waledac — оказалась еще более интересной, и на этом моменте я хотел бы остановиться подробнее.

Что такое ботнет?

Ботнет представляет собой совокупность систем, зараженных вредоносным кодом и управляемых централизованно. Причем устроен он таким образом, что уничтожение или отключение достаточно большого количества узлов не должно влиять на его работоспособность в целом. Ботнеты могут использоваться для таких целей, как рассылка спама, фишинг, DDoS, атаки на другие системы, заражение новых ПК и превращение их в узлы ботнета. Стоит отметить, что в данный момент индустрия киберпреступности довольно сильно сегментирована по специализации и направленности преступлений. Это означает, что каждый занимается своим делом. В результате получается, что создатель ботнета продает ресурсы или услуги ботнета другим злоумышленникам, специализирующимся на тех или иных видах преступлений (типовую бизнес-структуру ты можешь посмотреть на иллюстрации). Стоит отметить, что интерфейс управления ботнетом довольно прост. С ним может справиться человек, обладающий даже очень низкой квалификацией. В соответствии с облачными веяниями, в последнее время появилась услуга Malware as a Service. Если кто-то не может создать и распространять свой зловредный код, всегда найдется провайдер, способный сделать это за определенные деньги. Впрочем, создать ботнет сегодня тоже не бог весть какая сложная задача. На рынке есть множество готовых наборов для изготовления ботнета, таких как Zbot (Zeus), Spyeye, Mariposa, Black Energy, ButterFly, Reptile. Это означает, что современные владельцы ботнетов могут даже не обладать какими-либо особыми технологическими навыками. Впрочем, если говорить о крупных ботнетах, то их создатели — это, безусловно, способные, талантливые люди, бороться с которыми довольно сложно. В рамках этого материала я хотел бы рассказать о практиках, которые используются большими компаниями для борьбы с киберпреступностью и, в частности, ботнетами. Речь, в частности, пойдет об активности компании Microsoft, в которой я и работаю..

Стандартный подход к управлению ботнетом

Microsoft vs. Ботнет

Возможно, это и заставит кого-то улыбнуться, но в Microsoft в последние несколько лет наблюдается серьезная работа по повышению безопасности продуктов и сервисов. Появились и стали применяться методологии разработки безопасного кода SDL, что ключевым образом повлияло на количество найденных за последнее время уязвимостей (особенно тех, которые можно эксплуатировать). Но речь сегодня пойдет не о превентивных мерах, которые могут предотвратить будущие угрозы, а о борьбе с проблемами, которые актуальны сегодня. Большое количество зараженных машин, работающих под операционной системой Windows, — как раз такая проблема.

Внутри компании был создан целый ряд подразделений по борьбе с киберпреступлениями. Последние носят разные имена — Digital Crime Unit, Microsoft Security Response Center, Trust worth Computing, — но задачи каждого так или иначе пересекаются с проблемой киберпреступности. Вместе с правоохранительными органами и исследовательскими организациями Microsoft начал операции по уничтожению крупнейших ботнетов. Звучит громко? Возможно, но за год были уничтожены такие ботнеты, как:

Rustock, рассылавший 80 % мирового спама.

Coreflood, который служил инструментом для преступлений, принесших более $100 млн убытков.

Waledac, боты которого отправляли 1,5 млрд спам-сообщений ежедневно.

Борьба с ботнетами: общие практики

Для того чтобы понять типовые способы уничтожения ботнета, надо разобраться с его архитектурой и слабыми местами. Чаще всего для управления ботнетом используется один или несколько командных (часто центральных) серверов, называемых Command & Control, или C&C. Они взаимодействуют с конечными узлами ботнета по разным протоколам. Наиболее часто в качестве протокола управления используется IRC. Впрочем, в последнее время резко увеличилось применение P2P-протоколов как более устойчивой, хотя и технологически сложной альтернативы. Интересной экзотикой в последнее время стало использование для управления ботнета файлообменных сетей и передача управляющих команд в теле фотографий, публикуемых на Facebook. Так или иначе, для борьбы с ботнетом можно предпринять несколько конкретных действий:

Захватить или вывести из строя С&C-узлы.

DDoS на С&C-узлы.

Жалобы провайдеру, где хостятся C&C-узлы.

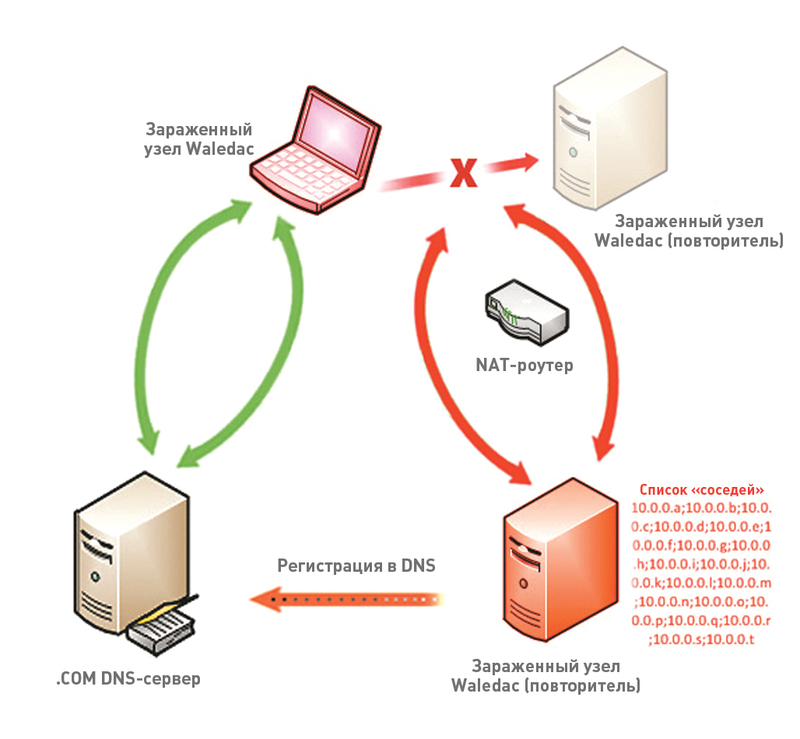

Захват DNS-имен, используемых C&C.

Блокирование IP-адресов.

Арест владельца ботнета.

Судебный иск.

К сожалению, не все из этих способов эффективны, а некоторые и вовсе незаконны. Между тем некоторые из них нам успешно удалось применить. Так, ботнеты Rustock и Coreflood были уничтожены довольно тривиально. Это удалось сделать с помощью захвата С&C-серверов правоохранительными органами (по предварительному решению суда), после которого на все зараженные машины, входящие в ботнет, была передана команда удаления малвари, которая была предусмотрена разработчиком ботнета. Работа по закрытию другого ботнета — Waledac — оказалась еще более интересной, и на этом моменте я хотел бы остановиться подробнее.

Комментарий