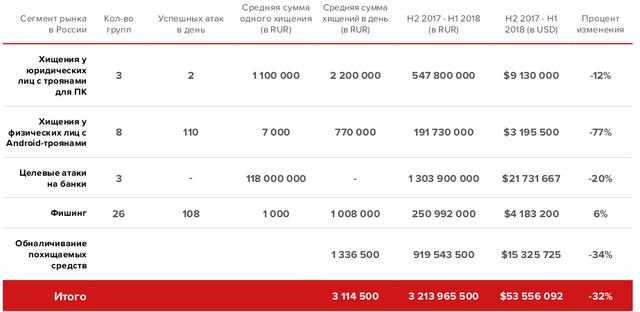

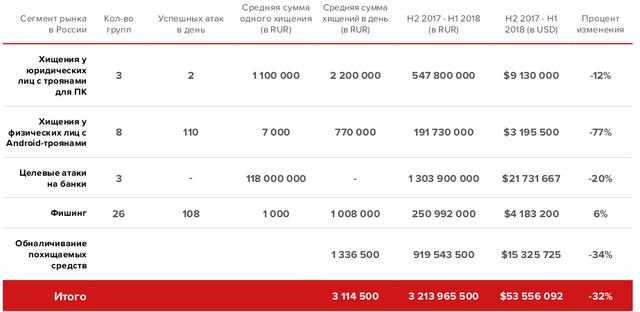

ОЦЕНКА РЫНКА ВЫСОКОТЕХНОЛОГИЧНЫХ ХИЩЕНИЙ В РОССИИ

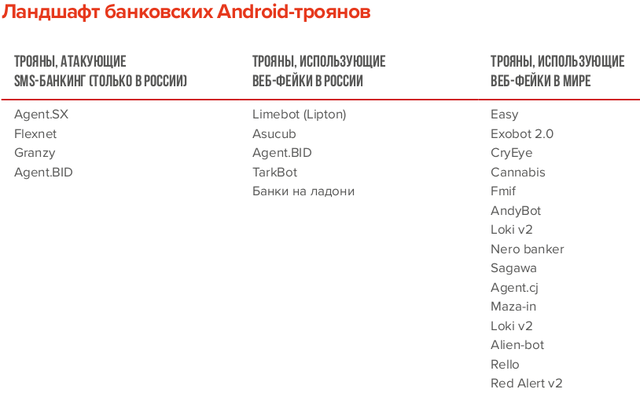

Финансовая оценка активности киберпреступников является ярким индикатором смены приоритетов хакеров. Большая часть атакующих следуют за деньгами и, если они находят новые более эффективные способы заработка, они инвестируют время и средства именно туда, создавая новые инструменты, услуги, схемы проведения атак. За прошедший период полностью ушли со сцены трояны для ПК, а хищения с помощью Android-троянов после нескольких лет взрывного роста резко сократились благодаря обновлениями операционной сети от Google, понижению лимитов на переводы по SMS, и с внедрением банками систем раннего обнаружения фрода с функционалом детектирования активности вредоносных программ на устройстве клиента.

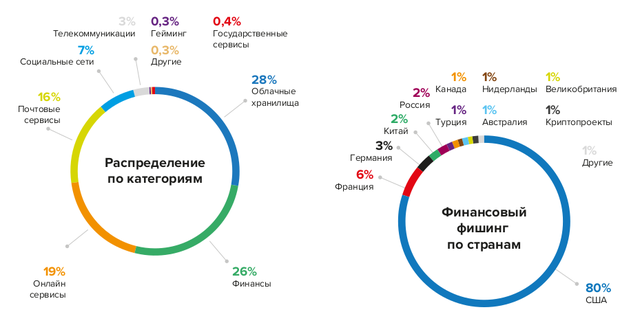

На подъеме фишинг – относительно простая тактика атак привлекает на рынок все больше злоумышленников. Основной угрозой для российских банков остаются хорошо подготовленные группы с практикой успешных целевых атак. В среднем в России каждый месяц они грабили 1-2 банка. Впрочем, в 2018 году было 4 месяца, когда мы не зафиксировали ни одного ограбления (январь, февраль, май и июнь).

Далее мы подробно остановимся на группах, стоящих за этими атаками.

Целевые атаки на банки

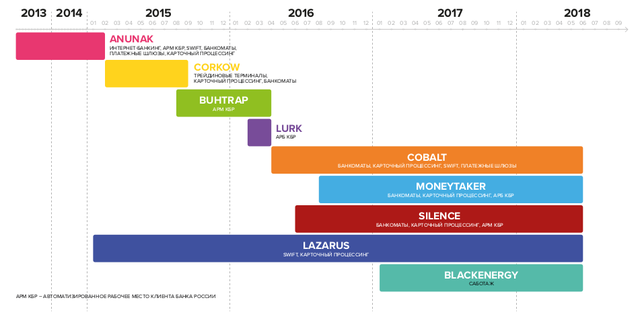

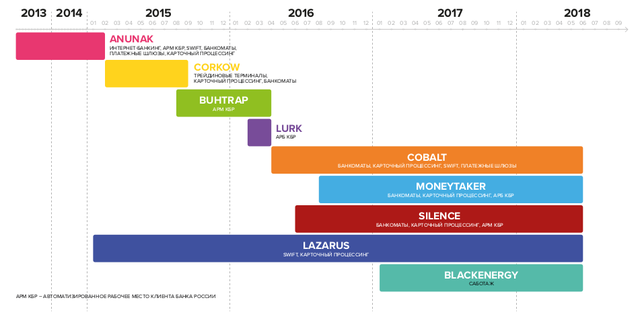

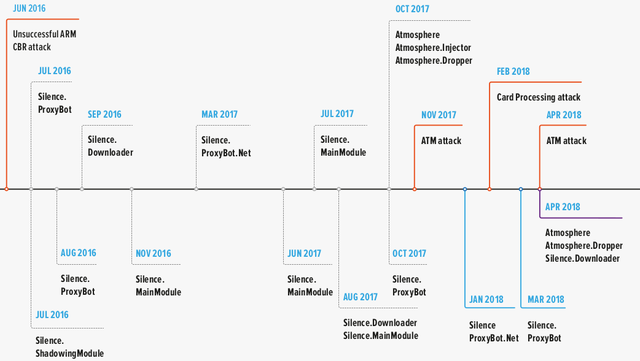

На графике ниже показаны группы, которые проводят целенаправленные атаки на банки с целью хищений. На текущий момент существует всего четыре группы, которые способны

взломать банк, добраться до изолированных финансовых систем и вывести деньги.

Каждая из этих групп имеет более глубокую историю, на графе отмечены моменты начала и завершения попыток ограбить именно банки. Группы, которые занимаются саботажем и шпионаже, на иллюстрации не представлены.

Cobalt, MoneyTaker, Silence состоят из русскоговорящих финансово-мотивированных хакеров, Lazarus принято считать спонсируемой Северной Кореей. Именно эти группы являются центром инноваций и формируют тренды в сложных атаках на банки.

По каждой из этих киберпреступных групп Group-IB первой выпускала отчеты.

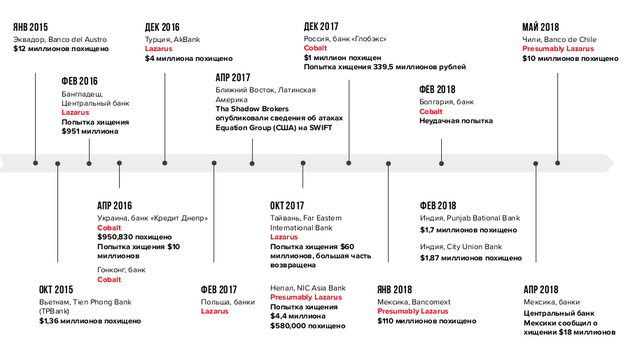

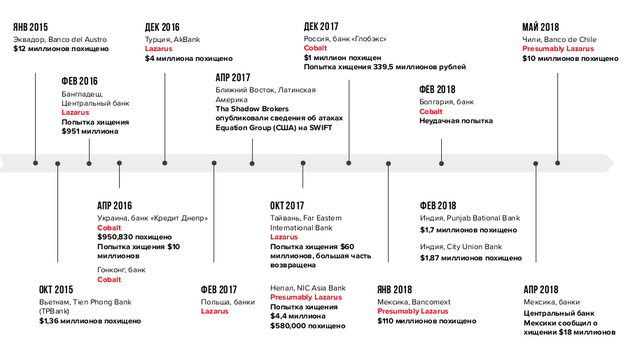

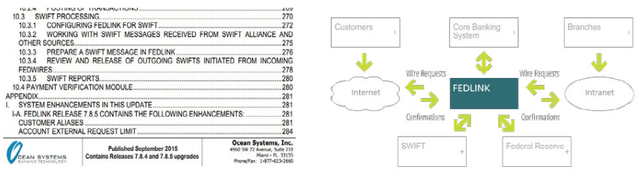

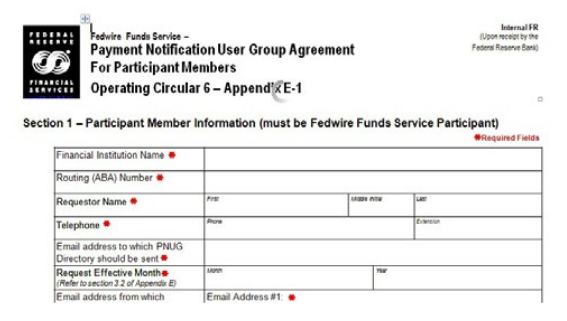

SWIFT и локальные межбанковские системы

Количество целенаправленных атак на банки с целью хищения через SWIFT увеличилось в три раза. Если за прошлый период было всего три атаки (Гонконг, Украина, Турция), то в этом году прошло успешных атак было уже девять: в Непале, Тайване, России, Мексике, Индии, Болгарии и Чили. По этим инцидентам можно сделать вывод, что для межбанковской системы SWIFT представляют угрозу только две преступные группы: Cobalt и Lazarus.

Первая известная успешная атака Lazarus на SWIFT была проведена в феврале 2016 года в центральном банке Бангладеш. Буквально через два месяца группа Cobalt совершила сразу две успешных атаки на SWIFT в банках Гонконга и Украины.

В некоторые месяцы и Cobalt, и Lazarus совершают хищения сразу в двух банках. Возможно, это связано с общей подготовкой схем обнала. Однако в случае со SWIFT большую часть похищенных средств удается остановить и вернуть пострадавшим банкам.

Посмотрев на атакованные банки и связанные с ними группы, можно заметить, что Lazarus сосредоточила усилия на Азиатско-Тихоокеанском регионе, а Cobalt — на странах Восточной Европы. Атаки на SWIFT в России и Болгарии проводились без специальных инструментов, использовался только стандартный набор Cobalt. Получив в доступ в сеть банка и логины легитимных пользователей, они просто сделали несколько транзакций, большая часть из которых была успешно заблокирована.

Несмотря на то, что Lazarus в этом году достаточно активно пытался похищать деньги через SWIFT, гораздо больших успехов в экономическом смысле они добились, атакуя криптовалютные биржи, о чем мы пишем в соответствующем разделе отчета. Фактов, подтверждающих что эта группа интересуется локальными системами межбанковских переводов не обнаружено.

В одном из инцидентов было установлено, что Cobalt интересуется не только SWIFT, но и локальными системами межбанковских переводов в разных странах. Так, попав в сеть одного из банков, они попробовали вывести деньги и через локальный межбанкинг более 20 миллионов евро, но попытка была неуспешной.

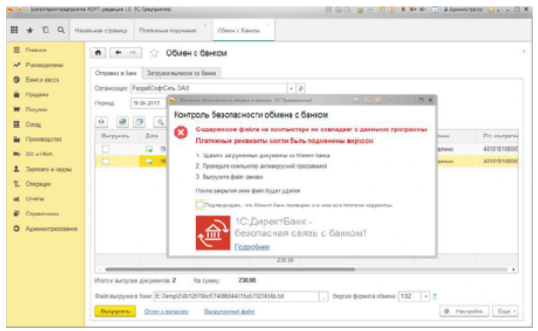

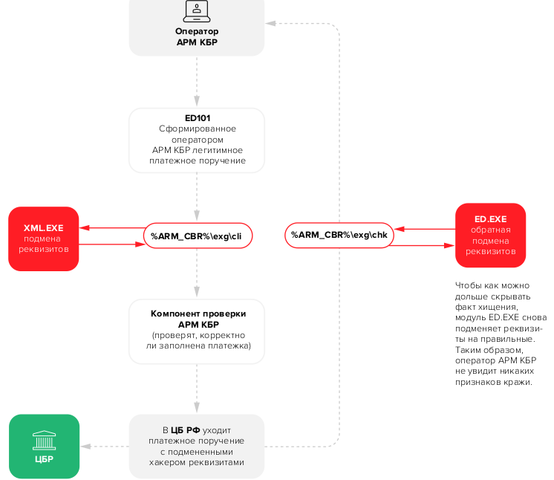

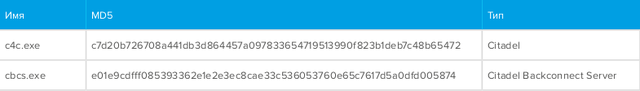

Атаки на AРМ КБР

В 2016 году основную угрозу для банков в России представляли атаки на АРМ КБР (Aвтоматизированное рабочее место клиента Банка России). Однако в 2017 и 2018 году хакеры из групп Cobalt и Silence игнорируют данные системы даже в том случае, когда

успешно получают к ним доступ. Сейчас их внимание привлекают более надежные схемы хищений через банкоматы и карточный процессинг. И только группа MoneyTaker сделала одно успешное хищений в ноябре 2017 года через АРМ КБР. Тогда сумма ущерба составила всего 7 миллионов рублей, а в 2018 они успешно вывели из другого банка уже 58 милли

онов рублей. В начале июля 2018 пользователь под псевдонимом Bobby.Axelrod опубликовал на андеграундных форумах фреймворк Pegasus для автоматизации атак на АРМ КБР путем автоматической подмены платежных реквизитов. В архив также входили инструкции и исходные коды. Этот фреймворк использовался группой Buhtrap в 2016 году и все данные

из архива относятся к тому периоду. Ранее часть исходных кодов, используемых Buhtrap, уже утекали в сеть. Стоит отметить, что реализованная в данном фреймворке автозамена платежных реквизитов уже не актуальна для последних версий АРМ КБР, однако

архив представляет большую ценность для автоматизации других шагов по компрометации банковских сетей.

КАРТОЧНЫЙ ПРОЦЕССИНГ

Атаки на карточный процессинг по-прежнему являются одним из основных способов хищений и проводятся группами Cobalt, MoneyTaker, Silence. Этот метод х обеспечивает самый безопасный способ обналичивания и максимальную финансовую выгоду.

Рекордсменом в этой области стала группа Cobalt: в 2017 году в европейском банке они попытались похитить 25 миллионов евро. В других регионах суммы ущерба как правило значительно ниже. Эта схема хищений начала набирать популярность в 2016 году. В сентябре 2016 года группа Cobalt получила доступ в один из банков Казахстана и начала подготовку к новому для них типу хищений — через карточный процессинг. Процесс изучения занял 2

месяца, и в ноябре они успешно похитили около $600 тыс. С тех пор Cobalt — лидер по количеству успешных атак этого типа.

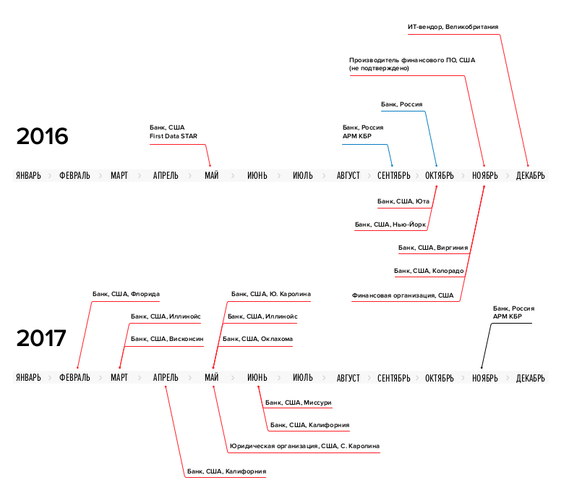

Параллельно вместе с ними схему атак на карточный процессинг начала прорабатывать и группа MoneyTaker. Самая первая атака, с которой мы связываем эту группу, была проведена весной 2016 года, когда в результате получения доступа к системе карточного процессинга STAR компании FirstData был ограблен National Bank of Blacksburg (США). В январе 2017 этот банк подвергся еще одной успешной атаке, о чем стало известно только спустя 7 месяцев после публичного релиза нашего отчета об атаках этой группы. В течение 2017 MoneyTaker взломала еще 9 банков в США.

Группа Silence провела свою первую атаку на карточный процессинг только в марте 2018 года

и сразу успешно похитила 35 млн рублей в одном из банков в России. Для успешного хищения через карточный процессинг атакующим не нужен специализированный софт, как например для атак на банкоматы или для автоподмены платежей в системах межбанковских переводов. Поэтому этот метод доступен всем преступным группам, у которых есть опыт проникновения в банковские сети.

ПЛАТЕЖНЫЕ ШЛЮЗЫ

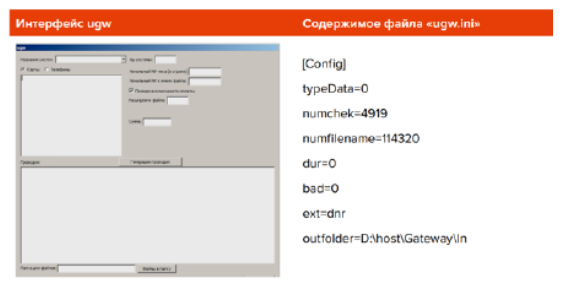

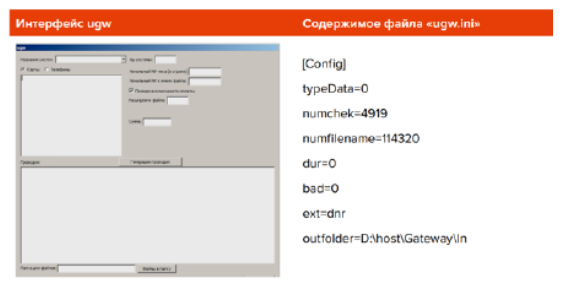

В этом периоде атаки на платежные шлюзы проводила только группа Cobalt. При этом во второй половине 2017 они похитили деньги у двух компаний, а в 2018 не сделали ни одной попытки. В результате реагирования на второй инцидент в 2018 году мы установили, что помощь в проведении этой атаки им оказывали участники из группы Anunak, которая не проводила подобных атак с 2014 года. Логика работы шлюза подразумевает обработку двух каталогов In и Out, куда помещаются файлы, которые содержат данные в формате, соответствующем транзакциям, полученным от платежных терминалов. Файлы платежей в каталоге In принимаются к исполнению и денежные средства переводятся согласно данным, указанным в файле.

Чтобы изучить формат данных, атакующие воспользовались программой FileLogger.exe, позволяющей отслеживать изменения заданного каталога (создание новых файлов) и запись содержимого новых файлов в заданный текстовых файл. Каталог и файл задаются при запуске программы в качестве входных аргументов.

Через такие шлюзы осуществляются переводы небольших сумм, поэтому для крупного хищения необходимо создать множество мелких транзакций. Чтобы автоматизировать работу, атакующие создали уникальную программу ugw.exe.

При запуске программа запрашивает файл с именем «terminals.txt», в котором указываются идентификаторы терминалов, от имени которых якобы должны приходить запросы на перевод. Далее в программе указываются счета получателей в виде номеров телефонов и карт, а также суммы переводов. В результате происходит генерация поддельных файлов-платежей, которые сразу помещаются в каталог In платежного шлюза. Таким образом,

атакующим удалось перевести более $2 миллионов.

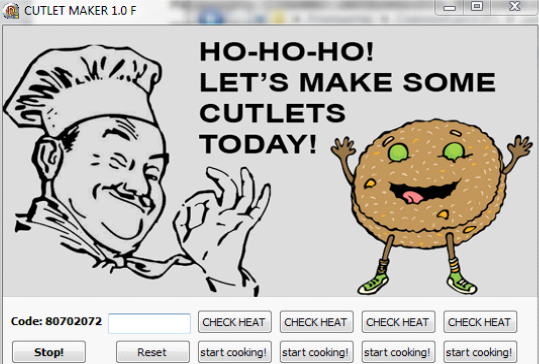

БАНКОМАТЫ

Атаки на банки с целью заражения их банкоматной сети проводят Cobalt, Silence, а также MoneyTaker. Последняя группа начала тестировать новый уникальный троян в мае 2018 года.

(c) Group-IB

Финансовая оценка активности киберпреступников является ярким индикатором смены приоритетов хакеров. Большая часть атакующих следуют за деньгами и, если они находят новые более эффективные способы заработка, они инвестируют время и средства именно туда, создавая новые инструменты, услуги, схемы проведения атак. За прошедший период полностью ушли со сцены трояны для ПК, а хищения с помощью Android-троянов после нескольких лет взрывного роста резко сократились благодаря обновлениями операционной сети от Google, понижению лимитов на переводы по SMS, и с внедрением банками систем раннего обнаружения фрода с функционалом детектирования активности вредоносных программ на устройстве клиента.

На подъеме фишинг – относительно простая тактика атак привлекает на рынок все больше злоумышленников. Основной угрозой для российских банков остаются хорошо подготовленные группы с практикой успешных целевых атак. В среднем в России каждый месяц они грабили 1-2 банка. Впрочем, в 2018 году было 4 месяца, когда мы не зафиксировали ни одного ограбления (январь, февраль, май и июнь).

Далее мы подробно остановимся на группах, стоящих за этими атаками.

Целевые атаки на банки

На графике ниже показаны группы, которые проводят целенаправленные атаки на банки с целью хищений. На текущий момент существует всего четыре группы, которые способны

взломать банк, добраться до изолированных финансовых систем и вывести деньги.

Каждая из этих групп имеет более глубокую историю, на графе отмечены моменты начала и завершения попыток ограбить именно банки. Группы, которые занимаются саботажем и шпионаже, на иллюстрации не представлены.

Cobalt, MoneyTaker, Silence состоят из русскоговорящих финансово-мотивированных хакеров, Lazarus принято считать спонсируемой Северной Кореей. Именно эти группы являются центром инноваций и формируют тренды в сложных атаках на банки.

По каждой из этих киберпреступных групп Group-IB первой выпускала отчеты.

SWIFT и локальные межбанковские системы

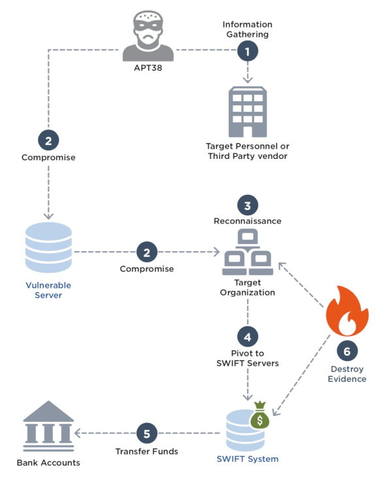

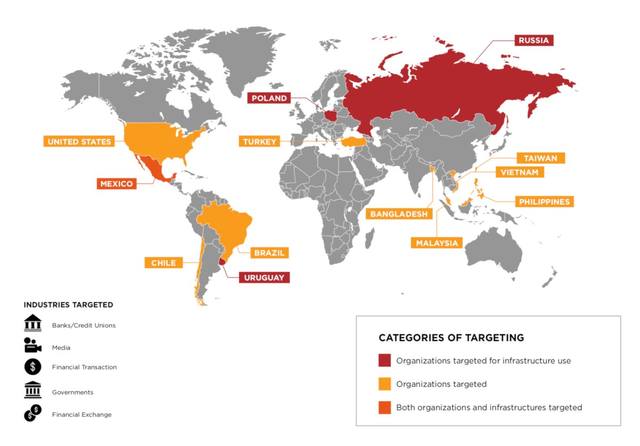

Количество целенаправленных атак на банки с целью хищения через SWIFT увеличилось в три раза. Если за прошлый период было всего три атаки (Гонконг, Украина, Турция), то в этом году прошло успешных атак было уже девять: в Непале, Тайване, России, Мексике, Индии, Болгарии и Чили. По этим инцидентам можно сделать вывод, что для межбанковской системы SWIFT представляют угрозу только две преступные группы: Cobalt и Lazarus.

Первая известная успешная атака Lazarus на SWIFT была проведена в феврале 2016 года в центральном банке Бангладеш. Буквально через два месяца группа Cobalt совершила сразу две успешных атаки на SWIFT в банках Гонконга и Украины.

В некоторые месяцы и Cobalt, и Lazarus совершают хищения сразу в двух банках. Возможно, это связано с общей подготовкой схем обнала. Однако в случае со SWIFT большую часть похищенных средств удается остановить и вернуть пострадавшим банкам.

Посмотрев на атакованные банки и связанные с ними группы, можно заметить, что Lazarus сосредоточила усилия на Азиатско-Тихоокеанском регионе, а Cobalt — на странах Восточной Европы. Атаки на SWIFT в России и Болгарии проводились без специальных инструментов, использовался только стандартный набор Cobalt. Получив в доступ в сеть банка и логины легитимных пользователей, они просто сделали несколько транзакций, большая часть из которых была успешно заблокирована.

Несмотря на то, что Lazarus в этом году достаточно активно пытался похищать деньги через SWIFT, гораздо больших успехов в экономическом смысле они добились, атакуя криптовалютные биржи, о чем мы пишем в соответствующем разделе отчета. Фактов, подтверждающих что эта группа интересуется локальными системами межбанковских переводов не обнаружено.

В одном из инцидентов было установлено, что Cobalt интересуется не только SWIFT, но и локальными системами межбанковских переводов в разных странах. Так, попав в сеть одного из банков, они попробовали вывести деньги и через локальный межбанкинг более 20 миллионов евро, но попытка была неуспешной.

Атаки на AРМ КБР

В 2016 году основную угрозу для банков в России представляли атаки на АРМ КБР (Aвтоматизированное рабочее место клиента Банка России). Однако в 2017 и 2018 году хакеры из групп Cobalt и Silence игнорируют данные системы даже в том случае, когда

успешно получают к ним доступ. Сейчас их внимание привлекают более надежные схемы хищений через банкоматы и карточный процессинг. И только группа MoneyTaker сделала одно успешное хищений в ноябре 2017 года через АРМ КБР. Тогда сумма ущерба составила всего 7 миллионов рублей, а в 2018 они успешно вывели из другого банка уже 58 милли

онов рублей. В начале июля 2018 пользователь под псевдонимом Bobby.Axelrod опубликовал на андеграундных форумах фреймворк Pegasus для автоматизации атак на АРМ КБР путем автоматической подмены платежных реквизитов. В архив также входили инструкции и исходные коды. Этот фреймворк использовался группой Buhtrap в 2016 году и все данные

из архива относятся к тому периоду. Ранее часть исходных кодов, используемых Buhtrap, уже утекали в сеть. Стоит отметить, что реализованная в данном фреймворке автозамена платежных реквизитов уже не актуальна для последних версий АРМ КБР, однако

архив представляет большую ценность для автоматизации других шагов по компрометации банковских сетей.

КАРТОЧНЫЙ ПРОЦЕССИНГ

Атаки на карточный процессинг по-прежнему являются одним из основных способов хищений и проводятся группами Cobalt, MoneyTaker, Silence. Этот метод х обеспечивает самый безопасный способ обналичивания и максимальную финансовую выгоду.

Рекордсменом в этой области стала группа Cobalt: в 2017 году в европейском банке они попытались похитить 25 миллионов евро. В других регионах суммы ущерба как правило значительно ниже. Эта схема хищений начала набирать популярность в 2016 году. В сентябре 2016 года группа Cobalt получила доступ в один из банков Казахстана и начала подготовку к новому для них типу хищений — через карточный процессинг. Процесс изучения занял 2

месяца, и в ноябре они успешно похитили около $600 тыс. С тех пор Cobalt — лидер по количеству успешных атак этого типа.

Параллельно вместе с ними схему атак на карточный процессинг начала прорабатывать и группа MoneyTaker. Самая первая атака, с которой мы связываем эту группу, была проведена весной 2016 года, когда в результате получения доступа к системе карточного процессинга STAR компании FirstData был ограблен National Bank of Blacksburg (США). В январе 2017 этот банк подвергся еще одной успешной атаке, о чем стало известно только спустя 7 месяцев после публичного релиза нашего отчета об атаках этой группы. В течение 2017 MoneyTaker взломала еще 9 банков в США.

Группа Silence провела свою первую атаку на карточный процессинг только в марте 2018 года

и сразу успешно похитила 35 млн рублей в одном из банков в России. Для успешного хищения через карточный процессинг атакующим не нужен специализированный софт, как например для атак на банкоматы или для автоподмены платежей в системах межбанковских переводов. Поэтому этот метод доступен всем преступным группам, у которых есть опыт проникновения в банковские сети.

ПЛАТЕЖНЫЕ ШЛЮЗЫ

В этом периоде атаки на платежные шлюзы проводила только группа Cobalt. При этом во второй половине 2017 они похитили деньги у двух компаний, а в 2018 не сделали ни одной попытки. В результате реагирования на второй инцидент в 2018 году мы установили, что помощь в проведении этой атаки им оказывали участники из группы Anunak, которая не проводила подобных атак с 2014 года. Логика работы шлюза подразумевает обработку двух каталогов In и Out, куда помещаются файлы, которые содержат данные в формате, соответствующем транзакциям, полученным от платежных терминалов. Файлы платежей в каталоге In принимаются к исполнению и денежные средства переводятся согласно данным, указанным в файле.

Чтобы изучить формат данных, атакующие воспользовались программой FileLogger.exe, позволяющей отслеживать изменения заданного каталога (создание новых файлов) и запись содержимого новых файлов в заданный текстовых файл. Каталог и файл задаются при запуске программы в качестве входных аргументов.

Через такие шлюзы осуществляются переводы небольших сумм, поэтому для крупного хищения необходимо создать множество мелких транзакций. Чтобы автоматизировать работу, атакующие создали уникальную программу ugw.exe.

При запуске программа запрашивает файл с именем «terminals.txt», в котором указываются идентификаторы терминалов, от имени которых якобы должны приходить запросы на перевод. Далее в программе указываются счета получателей в виде номеров телефонов и карт, а также суммы переводов. В результате происходит генерация поддельных файлов-платежей, которые сразу помещаются в каталог In платежного шлюза. Таким образом,

атакующим удалось перевести более $2 миллионов.

БАНКОМАТЫ

Атаки на банки с целью заражения их банкоматной сети проводят Cobalt, Silence, а также MoneyTaker. Последняя группа начала тестировать новый уникальный троян в мае 2018 года.

(c) Group-IB

Комментарий