Общие советы

Отдельно стоит упомянуть кеш браузера. Предположим, на сайте А размещена специальная картинка (возможно и прозрачная однопиксельная) с сайта Х, собирающего информацию. Затем, когда пользователь открывает сайт Б, на котором размещена та же самая картинка с сайта Х, браузер не загружает эту картинку, а берёт её из кэша. Таким образом, сайт Х узнаёт о том, что пользователь ранее посетил сайт А. Поэтому, отключение кэширования увеличивает анонимность. В связи с этим, последние версии Mozilla Firefox включают в себя режим приватного просмотра.

Не использовать панели инструментов, предлагаемые разными сайтами. Многие панели отсылают информацию о том, какие страницы посещает пользователь, например для получения ТИЦ в Яндекс.Баре.

Сделать браузер как можно более похожим на другие браузеры, использующие анонимайзер. Не использовать блокировщики рекламы и прочее, изменяющее поведение браузера. Например, вставив в страницу рекламу и не обнаружив, что её загружают, в то же время получив информацию о загрузке картинок, сайт поймёт, что у вас установлен блокировщик рекламы. Внеся в сайт разные рекламные блоки, часть из которых есть в списках блокировки рекламы разных версий, можно оценить версию списка блокировки. Аналогично - с ghostery.

С помощью JavaScript и прочих технологий можно считывать различные характеристики браузера, например разрешение экрана, версию, вендора, набор установленных плагинов и дополнений (по наличию определённых API, либо напрямую), делать замеры производительности, и узнавать характеристики аппаратного обеспечения (некоторые характеристики видеоускорителя, наличие акселерометра, multitouch), из чего можно составить уникальный идентификатор вашего браузера. Подробнее на https://wiki.mozilla.org/Fingerprinting , https://www.torproject.org/projects/torbrowser/design/ и https://panopticlick.eff.org/self-defense.php .

Для защиты могут помочь расширения TorButton и NoScript.

Защита электронной почты (криптография с открытыми ключами)

Используйте криптографию с открытыми ключами для защиты от перлюстрации ваших электронных писем на почтовом сервере или где-то по пути к нему. На сайте pgpru.com есть хорошее руководство (ссылка недействительна) по защите электронной почты с использованием свободного программного обеспечения с открытым исходным кодом, которое можно бесплатно скачать в интернете (Mozilla Thunderbird, GnuPG, Enigmail).

Чтобы это работало, подобные средства должны использоваться как отправителем, так и получателем, так что убеждайте своих знакомых переписываться с вами с использованием шифрования.

Почтовые аккаунты рекомендуется создавать на заграничных серверах, (например в Швеции или ФРГ, а также Тувалу, Тонга, Микронезии и Ниуэ, но не в США, которые лидируют по числу взломов почтовых аккаунтов своих граждан по инициативе полиции и ФБР), где (относительно) неплохое законодательство, защищающее приватность и свободу слова (с крайне большим числом изъятий из этого правила, одно из самых расплывчатых звучит как «в случае, если это необходимо для обеспечения национальной безопасности»). Лучше использовать несколько почтовых аккаунтов для отдельных целей. Иначе, почтовый ящик представляет законченное «досье» на человека, увязывающее все от работы до личной жизни (для спецслужб, нечестной администрации сервера или хакеров, в случае если ящик будет взломан).

Чтобы избежать взлома, следует выбирать хорошие пароли, а лучше всего использовать специальные программы для генерирования сложных паролей и их хранения. Используйте сервера, поддерживающие SSL/TLS шифрование соединений, и веб-интерфейс (если есть) через HTTPS, например, https://mail.google.com/ и https://www.safe-mail.net/

Для соединения с почтовым сервером используйте качественные анонимайзеры, такие как Tor (см. настройка Thunderbird).

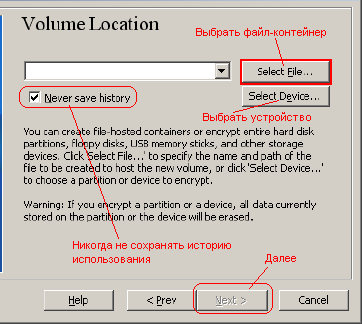

Желательно, чтобы на локальном компьютере переписка хранилась в зашифрованном виде и, таким образом, была защищена от попадания в чужие руки. Для этого следует использовать шифрование на лету (почтовые программы обычно хранят переписку в профайле, который следует защитить шифрованием).

Программы сетевого общения (Instant Messengers и чаты)

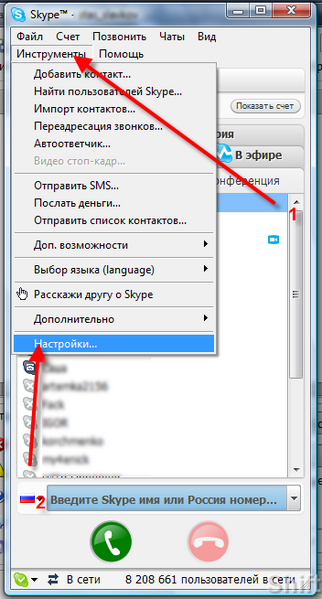

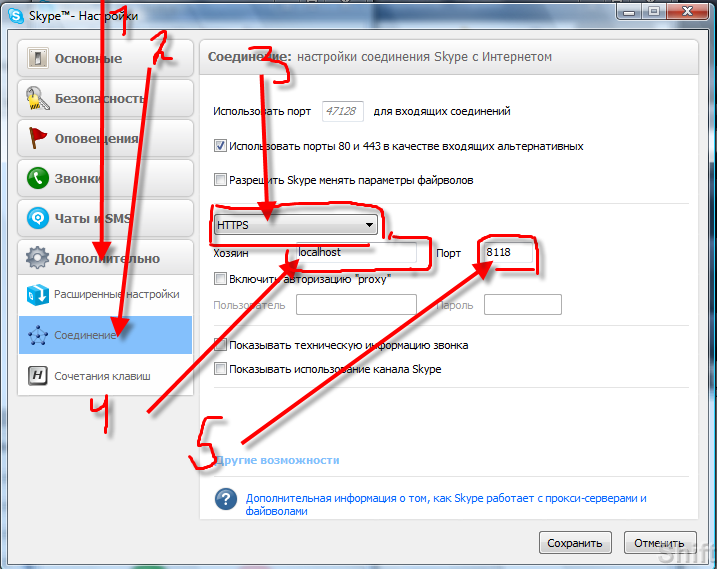

Многие программы для общения поддерживают использование SOCKS прокси и, таким образом, могут выходить в интернет анонимно через Tor.

В качестве примеров можно назвать свободные приложения Psi (работает по протоколу Jabber) и Pidgin (в прошлом GAIM) (поддерживает несколько протоколов, включая ICQ). Использование Tor'а защищает от слежки, которая пытается установить IP того или иного пользователя, но не защищает от прочтения сообщений хозяевами серверов или кем-то ещё. Для защиты информации должно применяться дополнительное шифрование, ключ к которому находится только у адресата. Это обычно реализуется как специальная опция в программе для общения.

Psi поддерживает метод шифрования с открытыми ключами до 4096 битов, используя для этого функции свободного пакета GnuPG. Кроме того, сообщения подписываются электронной подписью, что не позволяет посторонним людям изменять их.

Для GAIM существует модуль Gaim Encryption, в котором применяется классическое шифрование с открытыми ключами и электронные подписи, а также модуль Off-the-Record Messaging, который основан на идее недоказуемости отсылки вами сообщений, даже если противник в будущем завладеет ключами.

Важно учитывать, что многие программы для общения хранят логи сообщений за сроки от нескольких дней и более. Так что, все ваши разговоры за определённое время могут быть полностью сохранены на жестком диске. Для предотвращения утечки подобной информации, она должна храниться на зашифрованном томе. Для большинства программ, достаточно зашифровать профайл пользователя, т. к. они хранят логи, аккаунты и другие данные внутри профайла.

Если вы настроили чат или Instant Messenger для работы через Tor, уделите время изучению опций программы. Многие программы такого рода имеют возможность пересылки файлов или общения посредством открытия прямого соединения пользователь-пользователь (DCC), минуя сервер-посредник. Открытие таких соединений может привести к раскрытию вашего IP. Особенно опасны настройки, разрешающие автоматическое принятие файлов от любых пользователей или автоматическое открытие прямых соединений. Все подобные настройки рекомендуется отключать, а файлы принимать только при необходимости и только от проверенных пользователей.

Отдельно стоит упомянуть кеш браузера. Предположим, на сайте А размещена специальная картинка (возможно и прозрачная однопиксельная) с сайта Х, собирающего информацию. Затем, когда пользователь открывает сайт Б, на котором размещена та же самая картинка с сайта Х, браузер не загружает эту картинку, а берёт её из кэша. Таким образом, сайт Х узнаёт о том, что пользователь ранее посетил сайт А. Поэтому, отключение кэширования увеличивает анонимность. В связи с этим, последние версии Mozilla Firefox включают в себя режим приватного просмотра.

Не использовать панели инструментов, предлагаемые разными сайтами. Многие панели отсылают информацию о том, какие страницы посещает пользователь, например для получения ТИЦ в Яндекс.Баре.

Сделать браузер как можно более похожим на другие браузеры, использующие анонимайзер. Не использовать блокировщики рекламы и прочее, изменяющее поведение браузера. Например, вставив в страницу рекламу и не обнаружив, что её загружают, в то же время получив информацию о загрузке картинок, сайт поймёт, что у вас установлен блокировщик рекламы. Внеся в сайт разные рекламные блоки, часть из которых есть в списках блокировки рекламы разных версий, можно оценить версию списка блокировки. Аналогично - с ghostery.

С помощью JavaScript и прочих технологий можно считывать различные характеристики браузера, например разрешение экрана, версию, вендора, набор установленных плагинов и дополнений (по наличию определённых API, либо напрямую), делать замеры производительности, и узнавать характеристики аппаратного обеспечения (некоторые характеристики видеоускорителя, наличие акселерометра, multitouch), из чего можно составить уникальный идентификатор вашего браузера. Подробнее на https://wiki.mozilla.org/Fingerprinting , https://www.torproject.org/projects/torbrowser/design/ и https://panopticlick.eff.org/self-defense.php .

Для защиты могут помочь расширения TorButton и NoScript.

Защита электронной почты (криптография с открытыми ключами)

Используйте криптографию с открытыми ключами для защиты от перлюстрации ваших электронных писем на почтовом сервере или где-то по пути к нему. На сайте pgpru.com есть хорошее руководство (ссылка недействительна) по защите электронной почты с использованием свободного программного обеспечения с открытым исходным кодом, которое можно бесплатно скачать в интернете (Mozilla Thunderbird, GnuPG, Enigmail).

Чтобы это работало, подобные средства должны использоваться как отправителем, так и получателем, так что убеждайте своих знакомых переписываться с вами с использованием шифрования.

Почтовые аккаунты рекомендуется создавать на заграничных серверах, (например в Швеции или ФРГ, а также Тувалу, Тонга, Микронезии и Ниуэ, но не в США, которые лидируют по числу взломов почтовых аккаунтов своих граждан по инициативе полиции и ФБР), где (относительно) неплохое законодательство, защищающее приватность и свободу слова (с крайне большим числом изъятий из этого правила, одно из самых расплывчатых звучит как «в случае, если это необходимо для обеспечения национальной безопасности»). Лучше использовать несколько почтовых аккаунтов для отдельных целей. Иначе, почтовый ящик представляет законченное «досье» на человека, увязывающее все от работы до личной жизни (для спецслужб, нечестной администрации сервера или хакеров, в случае если ящик будет взломан).

Чтобы избежать взлома, следует выбирать хорошие пароли, а лучше всего использовать специальные программы для генерирования сложных паролей и их хранения. Используйте сервера, поддерживающие SSL/TLS шифрование соединений, и веб-интерфейс (если есть) через HTTPS, например, https://mail.google.com/ и https://www.safe-mail.net/

Для соединения с почтовым сервером используйте качественные анонимайзеры, такие как Tor (см. настройка Thunderbird).

Желательно, чтобы на локальном компьютере переписка хранилась в зашифрованном виде и, таким образом, была защищена от попадания в чужие руки. Для этого следует использовать шифрование на лету (почтовые программы обычно хранят переписку в профайле, который следует защитить шифрованием).

Программы сетевого общения (Instant Messengers и чаты)

Многие программы для общения поддерживают использование SOCKS прокси и, таким образом, могут выходить в интернет анонимно через Tor.

В качестве примеров можно назвать свободные приложения Psi (работает по протоколу Jabber) и Pidgin (в прошлом GAIM) (поддерживает несколько протоколов, включая ICQ). Использование Tor'а защищает от слежки, которая пытается установить IP того или иного пользователя, но не защищает от прочтения сообщений хозяевами серверов или кем-то ещё. Для защиты информации должно применяться дополнительное шифрование, ключ к которому находится только у адресата. Это обычно реализуется как специальная опция в программе для общения.

Psi поддерживает метод шифрования с открытыми ключами до 4096 битов, используя для этого функции свободного пакета GnuPG. Кроме того, сообщения подписываются электронной подписью, что не позволяет посторонним людям изменять их.

Для GAIM существует модуль Gaim Encryption, в котором применяется классическое шифрование с открытыми ключами и электронные подписи, а также модуль Off-the-Record Messaging, который основан на идее недоказуемости отсылки вами сообщений, даже если противник в будущем завладеет ключами.

Важно учитывать, что многие программы для общения хранят логи сообщений за сроки от нескольких дней и более. Так что, все ваши разговоры за определённое время могут быть полностью сохранены на жестком диске. Для предотвращения утечки подобной информации, она должна храниться на зашифрованном томе. Для большинства программ, достаточно зашифровать профайл пользователя, т. к. они хранят логи, аккаунты и другие данные внутри профайла.

Если вы настроили чат или Instant Messenger для работы через Tor, уделите время изучению опций программы. Многие программы такого рода имеют возможность пересылки файлов или общения посредством открытия прямого соединения пользователь-пользователь (DCC), минуя сервер-посредник. Открытие таких соединений может привести к раскрытию вашего IP. Особенно опасны настройки, разрешающие автоматическое принятие файлов от любых пользователей или автоматическое открытие прямых соединений. Все подобные настройки рекомендуется отключать, а файлы принимать только при необходимости и только от проверенных пользователей.

. В этом случае том хранится внутри другого тома. Могут быть и ситуации с ещё большей вложенностью.

. В этом случае том хранится внутри другого тома. Могут быть и ситуации с ещё большей вложенностью.

Комментарий