Топ-10 фишинговых инструментов всех времен

Возможно, вы уже ни раз сталкивались с фишингом и знаете, что существует множество способов для создания поддельных сайтов. Но так ли они все хороши? Сегодня мы подготовили для вас 10 лучших бесплатных инструментов с открытым исходным кодом, которые вам обязательно понравятся.

Прежде чем перейти к практической части, давайте освежим ваши знания о фишинге и о том, как он работает. Ну а если вы уже профи в этом деле, то переходите сразу к инструментам.

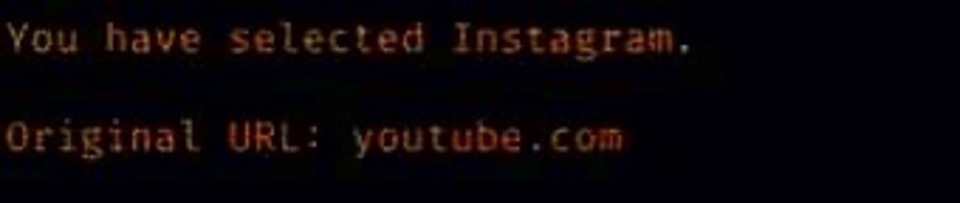

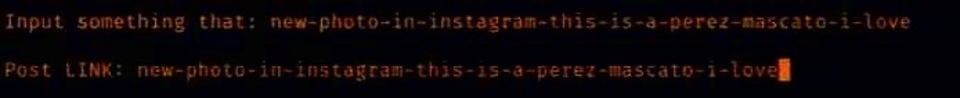

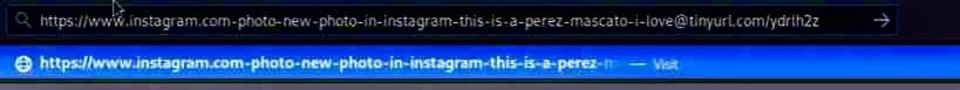

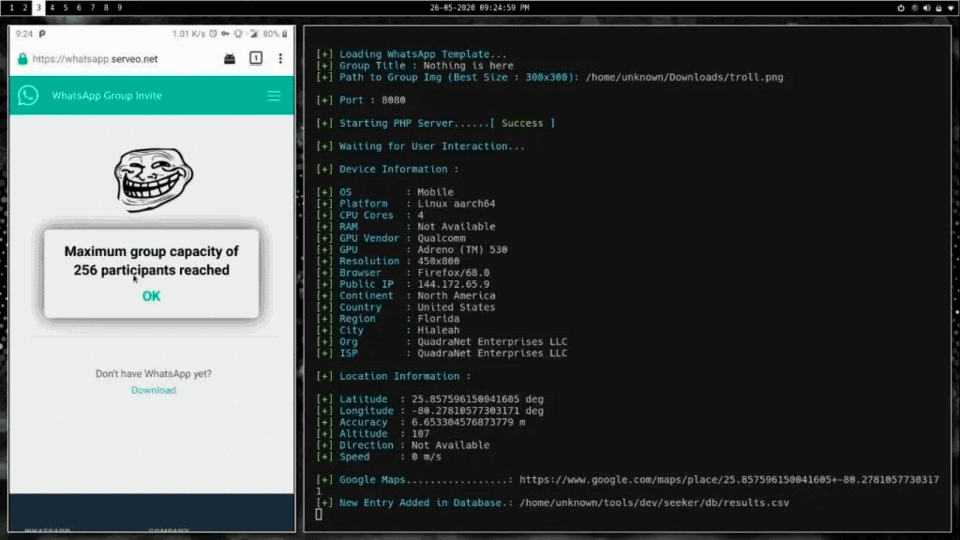

Фишинг — это метод взлома, при котором злоумышленник создаёт поддельный сайт в точности как настоящий, при этом жертва, попадая на такой сайт, сливает свои личные данные. Фишинг — один из старейших, но наиболее эффективных методов взлома. Если раньше хакеру требовалось вручную создавать фишинговую страницу, то теперь за вас это делает специальная программа, что делает процесс взлома ещё более доступным даже для новичка.

Слово "фишинг" в переводе на английский означает "рыбачить". Такое название появилось не с проста, так как вы подобной рыбаку делаете приманку, а затем бросаете ее в воду, в ожидании того, что рыба клюнет.

Данная статья предоставлена исключительно в образовательных целях. Мы не несём ответственности за любые ваши действия.

1) Простота в использовании;

2) Вы можете поймать много «рыбы»;

3) Любой пользователь может использовать фишинг без предварительных знаний в области программирования или скриптов.

Ghost Phisher — это программа для аудита безопасности и взлома Wi-Fi, написанная с использованием языка программирования Python и библиотеки графического интерфейса Python Qt. Ghost Phisher на данный момент поддерживает и интернет-хостинг веб-страницы и регистратор учетных данных (фишинг).

2. SPF (SpeedPhish Framework)

Еще одна программа на Python или просто инструмент для фишинга, созданный Адамом Комптоном. SPF состоит из множества опций, которые позволяют быстро настроить и провести эффективные фишинговые атаки. Помимо этого, инструмент имеет множеством других приятных опций (например, сбор адресов электронной почты).

3. Phishing Frenzy

Это инструмент для фишинга электронной почты. Хотя Phishing Frenzy разработан для тестирования на проникновение, он имеет множество опций, которые сделают фишинг максимально простым. Однако, Phishing Frenzy разработан на базе ОС Linux, с настройкой которой у новичка могут возникнуть трудности.

4. Gophish

Будучи фишинговой платформой с открытым исходным кодом, Gophish — это отличный вариант для начинающих фишеров. Инструмент может похвастаться простой настройкой: скачайте и извлеките ZIP-папку. Также он имеет легкий и интуитивно понятный интерфейс, а опции, хотя и ограничены, детально продуманы.

5. sptoolkit Rebirth

Хотя инструмент не имеет привлекательного интерфейса, у него есть другая существенная характеристика, которая ставит его наравне с другими в нашем рейтинге. Инструмент сочетает фишинг с безопасностью. А также имеет ряд обучающих видео, которые будут полезны новичку.

6. LUCY

Инструмент для пентестинга и фишинга. LUCY представляет собой удобную платформу, имеющую красивый интерфейс (хотя и немного сложный). Однако, некоторые необходимые параметры недоступны в бесплатной версии.

7. King Phisher

С King Phisher от SecureState мы попадаем в класс более совершенных инструментов фишинга. King Phisher Toolkit недоступен ни на одном веб-сайте, а только в Linux, поэтому убедитесь, что вы загружаете его только из Github. Возможности King Phisher многочисленны, включая одновременный запуск нескольких атак, просмотр геолокации жертв и многое другое. Пользовательский интерфейс понятен и удобен.

8. SpearPhisher Beta

SpearPhisher разработан для новичков и представляет собой программу для Windows с простым графическим интерфейсом. Это означает, что вы можете быстро создать фишинговое электронное письмо с нужными полями, а также можете отправить созданный имейл нескольким жертвам одновременно.

9. Wireshark: Phishing Tools

Wireshark — передовой в мире инструмент для фишинга. Wireshark поставляется с графическими инструментами для визуализации статистики, что упрощает анализ результатов.

10. Metasploit: Phishing Tools

Новый Metasploit от поставщика систем безопасности Rapid7 делает шаг вперед по сравнению с предыдущими версиями, предоставляя новый механизм фишинга и современные модули эксплойтов.

Существует множество инструментов для фишинга, каждый из которых имеет свои уникальные функции. Однако, все они прекрасно справляются с поставленной задачей, а значит выбор инструмента зависит от ваших целей и знаний в области фишинга. На этом все. Удачной «рыбалки»!

Топ-10 фишинговых инструментов всех времен

Вступить в наш чат

Вступить в наш чат

Возможно, вы уже ни раз сталкивались с фишингом и знаете, что существует множество способов для создания поддельных сайтов. Но так ли они все хороши? Сегодня мы подготовили для вас 10 лучших бесплатных инструментов с открытым исходным кодом, которые вам обязательно понравятся.

Прежде чем перейти к практической части, давайте освежим ваши знания о фишинге и о том, как он работает. Ну а если вы уже профи в этом деле, то переходите сразу к инструментам.

Фишинг. Почему такое название

Фишинг — это метод взлома, при котором злоумышленник создаёт поддельный сайт в точности как настоящий, при этом жертва, попадая на такой сайт, сливает свои личные данные. Фишинг — один из старейших, но наиболее эффективных методов взлома. Если раньше хакеру требовалось вручную создавать фишинговую страницу, то теперь за вас это делает специальная программа, что делает процесс взлома ещё более доступным даже для новичка.

Слово "фишинг" в переводе на английский означает "рыбачить". Такое название появилось не с проста, так как вы подобной рыбаку делаете приманку, а затем бросаете ее в воду, в ожидании того, что рыба клюнет.

Готовы поймать рыбку?

Данная статья предоставлена исключительно в образовательных целях. Мы не несём ответственности за любые ваши действия.

Делаем приманку

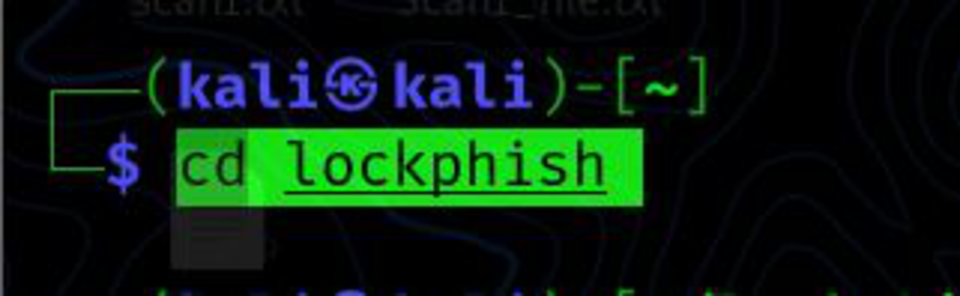

С помощью инструментом возможно сделать фишинг максимально доступным. В основном инструменты фишинга применяются по трем причинам:1) Простота в использовании;

2) Вы можете поймать много «рыбы»;

3) Любой пользователь может использовать фишинг без предварительных знаний в области программирования или скриптов.

Топ лучших инструментов

1. Ghost Phisher Ghost Phisher — это программа для аудита безопасности и взлома Wi-Fi, написанная с использованием языка программирования Python и библиотеки графического интерфейса Python Qt. Ghost Phisher на данный момент поддерживает и интернет-хостинг веб-страницы и регистратор учетных данных (фишинг).

2. SPF (SpeedPhish Framework)

Еще одна программа на Python или просто инструмент для фишинга, созданный Адамом Комптоном. SPF состоит из множества опций, которые позволяют быстро настроить и провести эффективные фишинговые атаки. Помимо этого, инструмент имеет множеством других приятных опций (например, сбор адресов электронной почты).

3. Phishing Frenzy

Это инструмент для фишинга электронной почты. Хотя Phishing Frenzy разработан для тестирования на проникновение, он имеет множество опций, которые сделают фишинг максимально простым. Однако, Phishing Frenzy разработан на базе ОС Linux, с настройкой которой у новичка могут возникнуть трудности.

4. Gophish

Будучи фишинговой платформой с открытым исходным кодом, Gophish — это отличный вариант для начинающих фишеров. Инструмент может похвастаться простой настройкой: скачайте и извлеките ZIP-папку. Также он имеет легкий и интуитивно понятный интерфейс, а опции, хотя и ограничены, детально продуманы.

5. sptoolkit Rebirth

Хотя инструмент не имеет привлекательного интерфейса, у него есть другая существенная характеристика, которая ставит его наравне с другими в нашем рейтинге. Инструмент сочетает фишинг с безопасностью. А также имеет ряд обучающих видео, которые будут полезны новичку.

6. LUCY

Инструмент для пентестинга и фишинга. LUCY представляет собой удобную платформу, имеющую красивый интерфейс (хотя и немного сложный). Однако, некоторые необходимые параметры недоступны в бесплатной версии.

7. King Phisher

С King Phisher от SecureState мы попадаем в класс более совершенных инструментов фишинга. King Phisher Toolkit недоступен ни на одном веб-сайте, а только в Linux, поэтому убедитесь, что вы загружаете его только из Github. Возможности King Phisher многочисленны, включая одновременный запуск нескольких атак, просмотр геолокации жертв и многое другое. Пользовательский интерфейс понятен и удобен.

8. SpearPhisher Beta

SpearPhisher разработан для новичков и представляет собой программу для Windows с простым графическим интерфейсом. Это означает, что вы можете быстро создать фишинговое электронное письмо с нужными полями, а также можете отправить созданный имейл нескольким жертвам одновременно.

9. Wireshark: Phishing Tools

Wireshark — передовой в мире инструмент для фишинга. Wireshark поставляется с графическими инструментами для визуализации статистики, что упрощает анализ результатов.

10. Metasploit: Phishing Tools

Новый Metasploit от поставщика систем безопасности Rapid7 делает шаг вперед по сравнению с предыдущими версиями, предоставляя новый механизм фишинга и современные модули эксплойтов.

Заключение

Существует множество инструментов для фишинга, каждый из которых имеет свои уникальные функции. Однако, все они прекрасно справляются с поставленной задачей, а значит выбор инструмента зависит от ваших целей и знаний в области фишинга. На этом все. Удачной «рыбалки»!

Комментарий