Как русские хакеры взломали украинскую видеоигру

Утечки происходят в интернете. Так же и взломы. Когда в наши дни две страны воюют друг с другом, кибератак обычно становится все больше. Тем не менее, утечки остаются утечками, и если к ним подойти правильно, они не будут иметь большого значения. Или они могут стать способом получения большей поддержки со стороны клиентов или фан-базы.

Давайте поговорим о том, как российская хакерская группа взломала системы украинского разработчика GSC Game World, студии, создавшей серию видеоигр Stalker

Что произошло

11 марта на российской фан-странице серии Stalker появился пост, в котором говорилось, что взломали Stalker 2, находящуюся в разработке, и начали угрожать украинским разработчикам игры. Эти разработчики теперь ответили и, по сути, сказали им идти к черту.

Пост и взлом, по-видимому, являются ответом на решение разработчиков GSC Game World не локализовать грядущий шутер для российского рынка, а также на то, как российские члены сообщества серии обращаются с российскими членами сообщества после последнего вторжения их страны в Украину. Хакеры просят GSC «пересмотреть свое отношение к игрокам из Беларуси и России» и «принести извинения за недостойное отношение к обычным игрокам из этих стран».

Касаемо отсутствия русской локализации пишут «Фанаты ждут от вашей официальной компании. Не надо портить людям игру из-за политики».

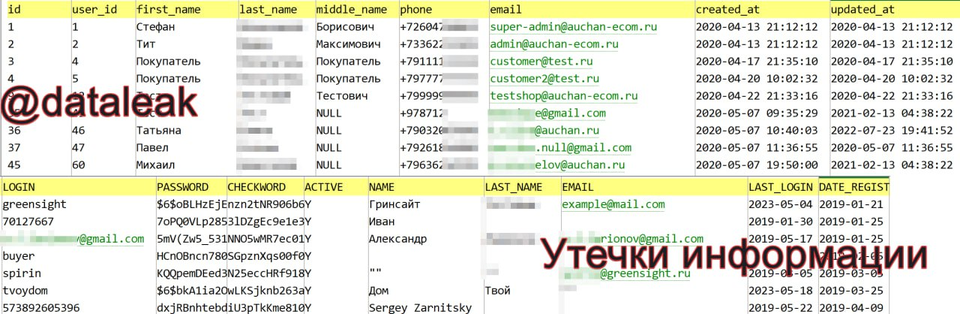

По словам хакерской группы, если их запросы не будут удовлетворены, они выпустят тонну украденных данных. Это включает в себя иллюстрации, детали, изображения и все виды другого контента для невыпущенной игры Stalker 2, выпуск которой намечен на конец этого года.

Ответ украинских разработчиков

Как вы можете себе представить, это никогда не бывает веселой ситуацией для создателей контента. Весь этот контент может влиять на завершенную игру на том или ином уровне, но он почти наверняка не полностью отражает то, чем будет законченная игра. Вы можете себе представить, что GSC очень разозлилась из-за того, что это произошло, и очень обеспокоена впечатлением, которое выпущенный контент может оставить у будущих покупателей игры. Многие студии в таких случаях вели переговоры с хакерами, чтобы контент не был опубликован.

Или, если вы GSC, вы говорите что-то вроде: "Русские хакеры, идите к черту". Нижеследующее взято из заявления, опубликованного GSC:

Утечки происходят в интернете. Так же и взломы. Когда в наши дни две страны воюют друг с другом, кибератак обычно становится все больше. Тем не менее, утечки остаются утечками, и если к ним подойти правильно, они не будут иметь большого значения. Или они могут стать способом получения большей поддержки со стороны клиентов или фан-базы.

Давайте поговорим о том, как российская хакерская группа взломала системы украинского разработчика GSC Game World, студии, создавшей серию видеоигр Stalker

Что произошло

11 марта на российской фан-странице серии Stalker появился пост, в котором говорилось, что взломали Stalker 2, находящуюся в разработке, и начали угрожать украинским разработчикам игры. Эти разработчики теперь ответили и, по сути, сказали им идти к черту.

Пост и взлом, по-видимому, являются ответом на решение разработчиков GSC Game World не локализовать грядущий шутер для российского рынка, а также на то, как российские члены сообщества серии обращаются с российскими членами сообщества после последнего вторжения их страны в Украину. Хакеры просят GSC «пересмотреть свое отношение к игрокам из Беларуси и России» и «принести извинения за недостойное отношение к обычным игрокам из этих стран».

Касаемо отсутствия русской локализации пишут «Фанаты ждут от вашей официальной компании. Не надо портить людям игру из-за политики».

По словам хакерской группы, если их запросы не будут удовлетворены, они выпустят тонну украденных данных. Это включает в себя иллюстрации, детали, изображения и все виды другого контента для невыпущенной игры Stalker 2, выпуск которой намечен на конец этого года.

Ответ украинских разработчиков

Как вы можете себе представить, это никогда не бывает веселой ситуацией для создателей контента. Весь этот контент может влиять на завершенную игру на том или ином уровне, но он почти наверняка не полностью отражает то, чем будет законченная игра. Вы можете себе представить, что GSC очень разозлилась из-за того, что это произошло, и очень обеспокоена впечатлением, которое выпущенный контент может оставить у будущих покупателей игры. Многие студии в таких случаях вели переговоры с хакерами, чтобы контент не был опубликован.

Или, если вы GSC, вы говорите что-то вроде: "Русские хакеры, идите к черту". Нижеследующее взято из заявления, опубликованного GSC:

МЫ УКРАИНСКАЯ КОМПАНИЯ, И, КАК БОЛЬШИНСТВО УКРАИНЦЕВ, МЫ ПЕРЕЖИВАЛИ МНОГО ГОРАЗДО УЖАСАЮЩИХ ВЕЩЕЙ: РАЗРУШЕННЫЕ ДОМА, РАЗРУШЕННЫЕ ЖИЗНИ И СМЕРТИ НАШИХ БЛИЗКИХ. ПОПЫТКИ ШАНТАЖАТЬ ИЛИ ЗАПУГАТЬ НАС АБСОЛЮТНО БЕСПОЛЕЗНЫ.

НАША ПОСТОЯННАЯ ПРИВЕРЖЕННОСТЬ ПОДДЕРЖИВАТЬ НАШУ СТРАНУ ОСТАЕТСЯ НЕИЗМЕННОЙ – МЫ БУДЕМ ПРОДОЛЖАТЬ ДЕЛАТЬ ВСЕ ВОЗМОЖНОЕ ДЛЯ ПОДДЕРЖКИ УКРАИНЫ. И ЭТО НЕ ИЗМЕНИТСЯ В БУДУЩЕМ НИ ПРИ КАКИХ ОБСТОЯТЕЛЬСТВАХ.

Итак, GSC решает, что утечки не так страшны, по крайней мере, не настолько, чтобы сдаться.В СЛУЧАЕ УТЕЧКИ ПРОСИМ ВАС ВОЗДЕРЖАТЬСЯ ОТ ПРОСМОТРА ИЛИ РАСПРОСТРАНЕНИЯ ИНФОРМАЦИИ О S.T.A.L.K.E.R. 2: СЕРДЦЕ ЧЕРНОБЫЛЯ. УСТАРЕВШИЕ И НЕЗАВЕРШЕННЫЕ МАТЕРИАЛЫ МОГУТ РАЗБАВИТЬ ВПЕЧАТЛЕНИЕ ОТ ОКОНЧАТЕЛЬНОЙ ИДЕИ, КОТОРУЮ МЫ ВЛОЖИЛИ В ИГРУ. МЫ ПРИЗЫВАЕМ ВАС НАБРАТЬСЯ ТЕРПЕНИЯ И ДОЖДАТЬСЯ ОФИЦИАЛЬНОГО ВЫПУСКА ДЛЯ НАИЛУЧШЕГО ВОЗМОЖНОГО ОПЫТА. МЫ ВЕРИМ, ЧТО ВАМ ЭТО ПОНРАВИТСЯ.

МЫ ХОТИМ ВЫРАЖАТЬ НАШУ ГЛУБОКУЮ ПРИЗНАТЕЛЬНОСТЬ НАШЕМУ ЛОЯЛЬНОМУ СООБЩЕСТВУ. МЫ ПОРАЖЕНЫ ОТВЕТОМ И ПОДДЕРЖКОЙ, КОТОРЫЕ МЫ ПОЛУЧИЛИ ОТ ВАС. СПАСИБО ВАМ ЗА ЭТО. ОТ КАЖДОГО ЧЛЕНА GSC GAME WORLD TEAM.

Заключение

Следующий шаг за русскими хакерами. Обнародуют ли они материалы игры? Справедливы ли требования хакеров и правильны ли действия украинских разработчиков? Команда BlackMast следит за развитием событий, оставайтесь с нами.

Заключение

Следующий шаг за русскими хакерами. Обнародуют ли они материалы игры? Справедливы ли требования хакеров и правильны ли действия украинских разработчиков? Команда BlackMast следит за развитием событий, оставайтесь с нами.

Комментарий