Эпизод 13: Великая перепись Интернета

Вступить в наш чат

В 2012 году был создан и запущен в мир ботнет Carna. Но у него не было никаких намерений делать что-то злонамеренное. Он был создан только для того, чтобы помочь всем нам лучше понять Интернет. Этот ботнет использовал самую старую уязвимость в системе безопасности.

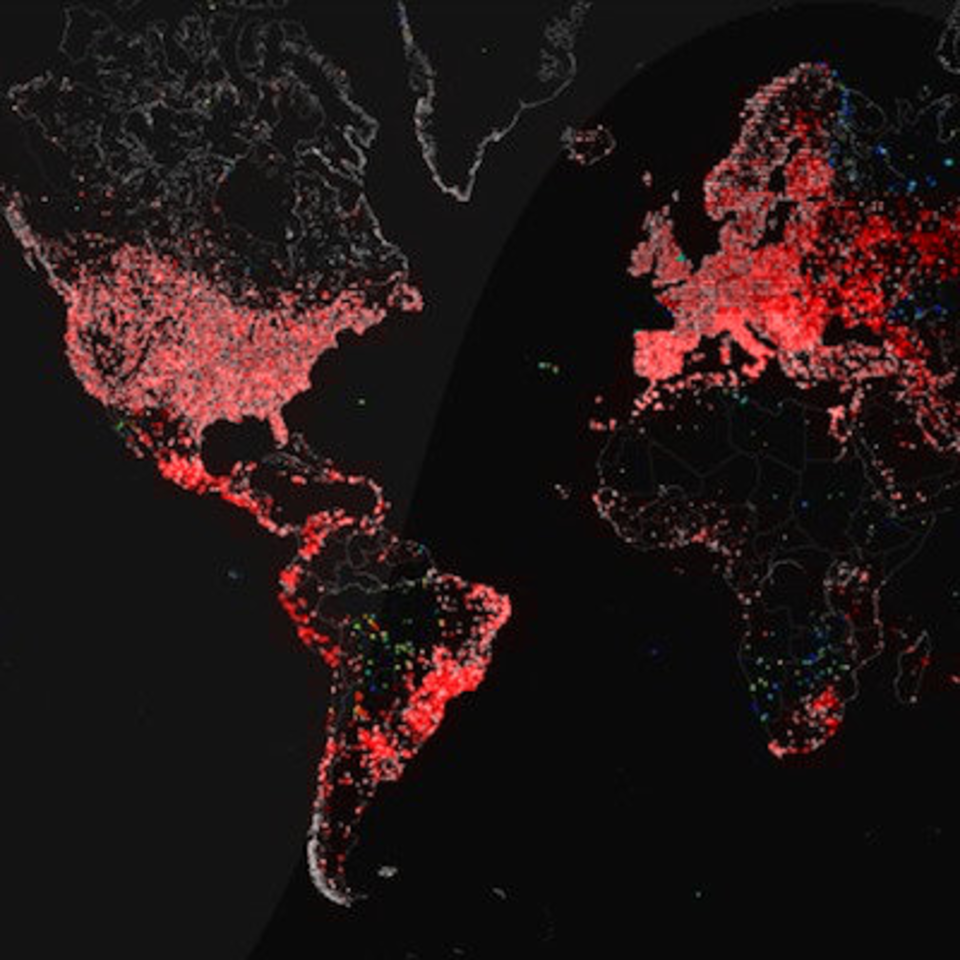

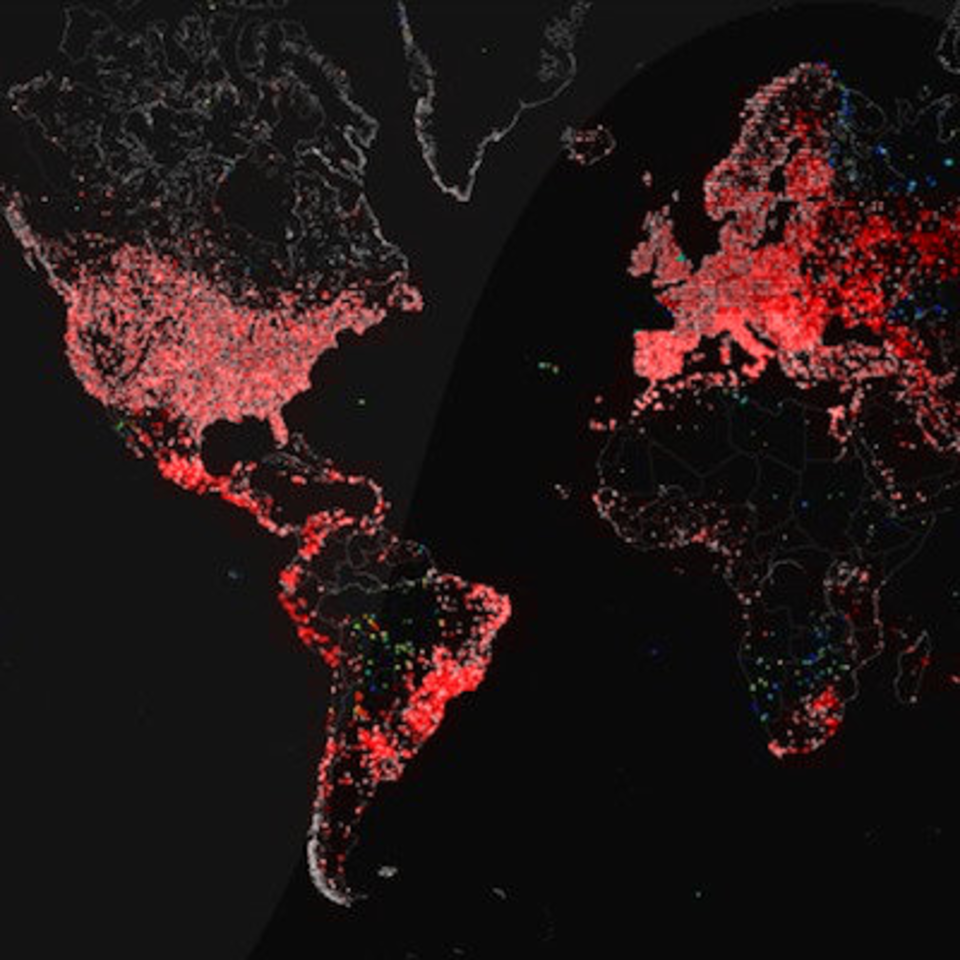

Ботнет Carna использовался для сканирования Интернета с целью создания карты расположения всех общедоступных компьютеров в мире. Чем это всё обернулось, читайте дальше.

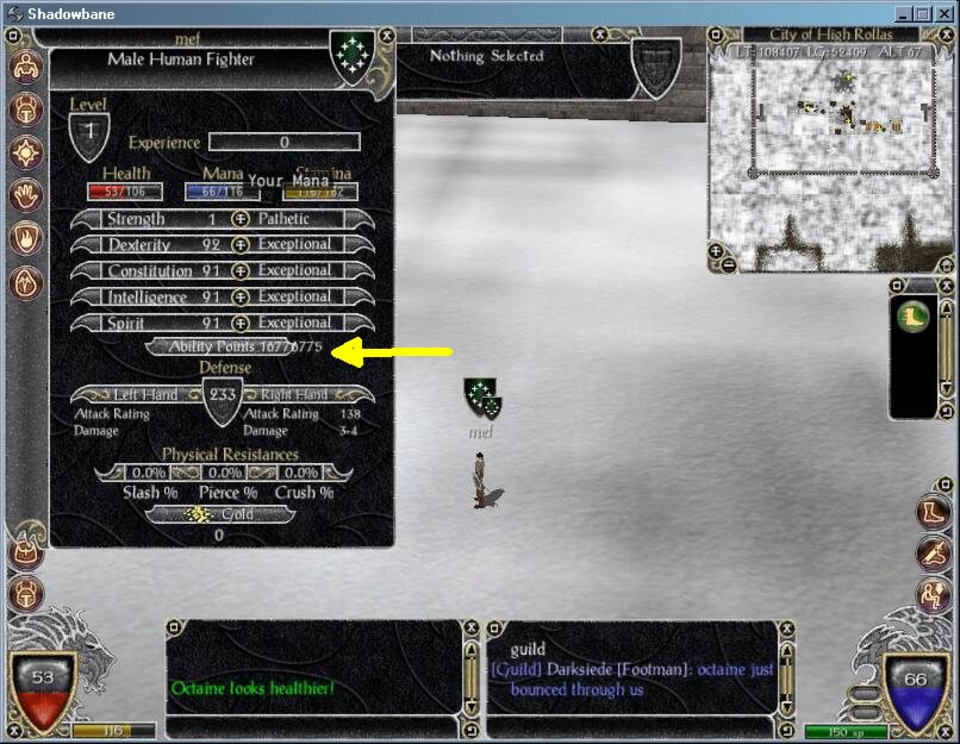

Ведущий: Существует большой список всех известных уязвимостей в системе безопасности компьютеров. Вы хотите знать, какая самая известная компьютерная уязвимость? Это слабые пароли по умолчанию. Эта уязвимость известна с 1969 года. В частности, компьютеры иногда имеют имя пользователя admin с паролем также admin. Тогда компьютер не попросит вас изменить его, когда вы его покупаете, так что он может оставаться таким в течение длительного времени, порой даже несколько десятков лет. На протяжении многих лет многие хакеры смогли проникнуть во многие системы, используя это базовое имя пользователя и пароль. Прошло уже пятьдесят лет с тех пор, как мы узнали об этой слабости системы безопасности. Наверняка к настоящему времени эта слабость уже устранена, верно? В мире больше нет компьютеров с таким именем пользователя и паролем, верно? Верно? Эх...

Джек: В 2012 году исследователи безопасности начали сканировать Интернет, чтобы узнать, на каких компьютерах все еще работает Telnet. Telnet - это способ удаленного входа в компьютер, но он не имеет шифрования, логин и пароль мог увидеть любой пользователь в Интернете.

В Интернете насчитывается почти четыре миллиарда IP-адресов, поэтому сканирование всего этого представляет большую проблему. Если бы они сканировали десять IP-адресов в секунду, им потребовалось бы десять лет, чтобы завершить сканирование. Исследователь подумал, что если бы у них было два сканера, это работало бы в два раза быстрее, а сто сканеров работали бы в сто раз быстрее. Поскольку исследователь находил все эти системы в Интернете, в которые он мог войти как администратор, то почему бы не запустить эти системы, чтобы помочь сканировать Интернет? Исследователь создал программу, которая сканировала и находила незащищенные системы, а затем загружала ту же самую программу в найденные системы, а затем запускала эту систему для сканирования других систем. Они создавали ботнет. Ботнет - это программа, запущенная на многих компьютерах, которые работают вместе для выполнения одной и той же задачи, но создатель ботнета не имеет разрешения на использование ни одного из этих компьютеров. На самом деле просто войти на один компьютер в качестве администратора, которым они не владели, было незаконно. Конечно, было очень незаконно делать это с тысячами компьютеров.

Исследователь знал, что это незаконно, и должен был оставаться анонимным, чтобы его не поймали. На следующий день ботнет распространился на 30 000 компьютеров и даже не приблизился к завершению полного сканирования. После некоторых настроек, дополнительных тестов и сканирований ботнет завершил сканирование Интернета в поисках всех устройств, работающих под управлением Telnet, у которых были эти пароли по умолчанию. Ботнет обнаружил 1,2 миллиона подобных устройств. Многие из этих уязвимых устройств даже не должны быть в Интернете. Это были телевизоры и промышленные системы управления, камеры, разбрызгиватели воды. Из этих 1,2 миллиона уязвимых устройств ботнет был установлен на 420 000 хостах.

Но это создает новую проблему: хранение такого количества результатов сканирования создает серьезную проблему с логистикой. Мы говорим о возможности получать более миллиона данных в секунду. Исследователь создал веб-приложение с использованием Python и PHP и использовал dupe в качестве базы данных. На данный момент ботнет был полностью собран и готов к проведению полного сканирования Интернета. Исследователь посмотрел на это творение и решил назвать его ботнетом Carna. Пока исследователи настраивали ботнет, они заметили нечто странное. Они обнаружили, что кто-то еще также создает ботнет и использует точно такие же уязвимости. Они обнаружили этот другой ботнет на тех же компьютерах, на которых был установлен ботнет Carna. Он был известен как ботнет Aidra. Но у ботнета Aidra был злой умысел.

Он использовался для уничтожения компьютеров и делал плохие вещи. Исследователю удалось обнаружить, что Aidra заразила более 30 000 тех же компьютеров, что и ботнет Carna. Находясь в этом уникальном положении, исследователь решил заблокировать ботнет Aidra от доступа к устройствам. Они смогли удалить Aidra из системы и заблокировать этот IP-адрес, чтобы Aidra не возвращалась. Так что из-за этого Aidra начала терять множество узлов. Меня завораживает мысль об этих двух ботнетах в мире, сражающихся друг с другом. После того, как ботнет Carna был создан и были проведены дополнительные тесты, пришло время провести полное сканирование. Исследователь дал команду всем 420 000 системам просканировать весь Интернет, и это сработало. Все общедоступные IP-адреса в мире были отсканированы, и по результатам были собраны данные, но исследователю этого было недостаточно. После создания этого огромного ботнета и невероятной инфраструктуры для его поддержки одного сканирования было недостаточно.

Они решили провести сканирование во второй раз, и в третий, и в четвертый. На самом деле они продолжали сканировать весь Интернет снова и снова, неделя за неделей, месяц за месяцем. Потому что час за часом и день за днем Интернет меняется. Таким образом, проведение многочисленных сканирований всего Интернета было бы единственным способом точно понять, что там есть. После шести недель непрерывного сканирования Интернета и сбора всех данных исследователь отключил ботнет. Все программы, которые были на зараженных хостах, незаметно удалились сами, и все системы были возвращены в то состояние, в котором они были до установки ботнета. Это конец истории для ботнета Carna.

Теперь начинается история интернет-переписи. Теперь пришло время исследователю просмотреть все эти данные и попытаться разобраться в них. Исследователь назвал этот проект Интернет-переписью 2012 года.

Что за жуткие подробности узнали хакеры, узнаем в следующей части.

Вступить в наш чат

В 2012 году был создан и запущен в мир ботнет Carna. Но у него не было никаких намерений делать что-то злонамеренное. Он был создан только для того, чтобы помочь всем нам лучше понять Интернет. Этот ботнет использовал самую старую уязвимость в системе безопасности.

Ботнет Carna использовался для сканирования Интернета с целью создания карты расположения всех общедоступных компьютеров в мире. Чем это всё обернулось, читайте дальше.

Ведущий: Существует большой список всех известных уязвимостей в системе безопасности компьютеров. Вы хотите знать, какая самая известная компьютерная уязвимость? Это слабые пароли по умолчанию. Эта уязвимость известна с 1969 года. В частности, компьютеры иногда имеют имя пользователя admin с паролем также admin. Тогда компьютер не попросит вас изменить его, когда вы его покупаете, так что он может оставаться таким в течение длительного времени, порой даже несколько десятков лет. На протяжении многих лет многие хакеры смогли проникнуть во многие системы, используя это базовое имя пользователя и пароль. Прошло уже пятьдесят лет с тех пор, как мы узнали об этой слабости системы безопасности. Наверняка к настоящему времени эта слабость уже устранена, верно? В мире больше нет компьютеров с таким именем пользователя и паролем, верно? Верно? Эх...

Джек: В 2012 году исследователи безопасности начали сканировать Интернет, чтобы узнать, на каких компьютерах все еще работает Telnet. Telnet - это способ удаленного входа в компьютер, но он не имеет шифрования, логин и пароль мог увидеть любой пользователь в Интернете.

В Интернете насчитывается почти четыре миллиарда IP-адресов, поэтому сканирование всего этого представляет большую проблему. Если бы они сканировали десять IP-адресов в секунду, им потребовалось бы десять лет, чтобы завершить сканирование. Исследователь подумал, что если бы у них было два сканера, это работало бы в два раза быстрее, а сто сканеров работали бы в сто раз быстрее. Поскольку исследователь находил все эти системы в Интернете, в которые он мог войти как администратор, то почему бы не запустить эти системы, чтобы помочь сканировать Интернет? Исследователь создал программу, которая сканировала и находила незащищенные системы, а затем загружала ту же самую программу в найденные системы, а затем запускала эту систему для сканирования других систем. Они создавали ботнет. Ботнет - это программа, запущенная на многих компьютерах, которые работают вместе для выполнения одной и той же задачи, но создатель ботнета не имеет разрешения на использование ни одного из этих компьютеров. На самом деле просто войти на один компьютер в качестве администратора, которым они не владели, было незаконно. Конечно, было очень незаконно делать это с тысячами компьютеров.

Исследователь знал, что это незаконно, и должен был оставаться анонимным, чтобы его не поймали. На следующий день ботнет распространился на 30 000 компьютеров и даже не приблизился к завершению полного сканирования. После некоторых настроек, дополнительных тестов и сканирований ботнет завершил сканирование Интернета в поисках всех устройств, работающих под управлением Telnet, у которых были эти пароли по умолчанию. Ботнет обнаружил 1,2 миллиона подобных устройств. Многие из этих уязвимых устройств даже не должны быть в Интернете. Это были телевизоры и промышленные системы управления, камеры, разбрызгиватели воды. Из этих 1,2 миллиона уязвимых устройств ботнет был установлен на 420 000 хостах.

Но это создает новую проблему: хранение такого количества результатов сканирования создает серьезную проблему с логистикой. Мы говорим о возможности получать более миллиона данных в секунду. Исследователь создал веб-приложение с использованием Python и PHP и использовал dupe в качестве базы данных. На данный момент ботнет был полностью собран и готов к проведению полного сканирования Интернета. Исследователь посмотрел на это творение и решил назвать его ботнетом Carna. Пока исследователи настраивали ботнет, они заметили нечто странное. Они обнаружили, что кто-то еще также создает ботнет и использует точно такие же уязвимости. Они обнаружили этот другой ботнет на тех же компьютерах, на которых был установлен ботнет Carna. Он был известен как ботнет Aidra. Но у ботнета Aidra был злой умысел.

Он использовался для уничтожения компьютеров и делал плохие вещи. Исследователю удалось обнаружить, что Aidra заразила более 30 000 тех же компьютеров, что и ботнет Carna. Находясь в этом уникальном положении, исследователь решил заблокировать ботнет Aidra от доступа к устройствам. Они смогли удалить Aidra из системы и заблокировать этот IP-адрес, чтобы Aidra не возвращалась. Так что из-за этого Aidra начала терять множество узлов. Меня завораживает мысль об этих двух ботнетах в мире, сражающихся друг с другом. После того, как ботнет Carna был создан и были проведены дополнительные тесты, пришло время провести полное сканирование. Исследователь дал команду всем 420 000 системам просканировать весь Интернет, и это сработало. Все общедоступные IP-адреса в мире были отсканированы, и по результатам были собраны данные, но исследователю этого было недостаточно. После создания этого огромного ботнета и невероятной инфраструктуры для его поддержки одного сканирования было недостаточно.

Они решили провести сканирование во второй раз, и в третий, и в четвертый. На самом деле они продолжали сканировать весь Интернет снова и снова, неделя за неделей, месяц за месяцем. Потому что час за часом и день за днем Интернет меняется. Таким образом, проведение многочисленных сканирований всего Интернета было бы единственным способом точно понять, что там есть. После шести недель непрерывного сканирования Интернета и сбора всех данных исследователь отключил ботнет. Все программы, которые были на зараженных хостах, незаметно удалились сами, и все системы были возвращены в то состояние, в котором они были до установки ботнета. Это конец истории для ботнета Carna.

Теперь начинается история интернет-переписи. Теперь пришло время исследователю просмотреть все эти данные и попытаться разобраться в них. Исследователь назвал этот проект Интернет-переписью 2012 года.

Что за жуткие подробности узнали хакеры, узнаем в следующей части.

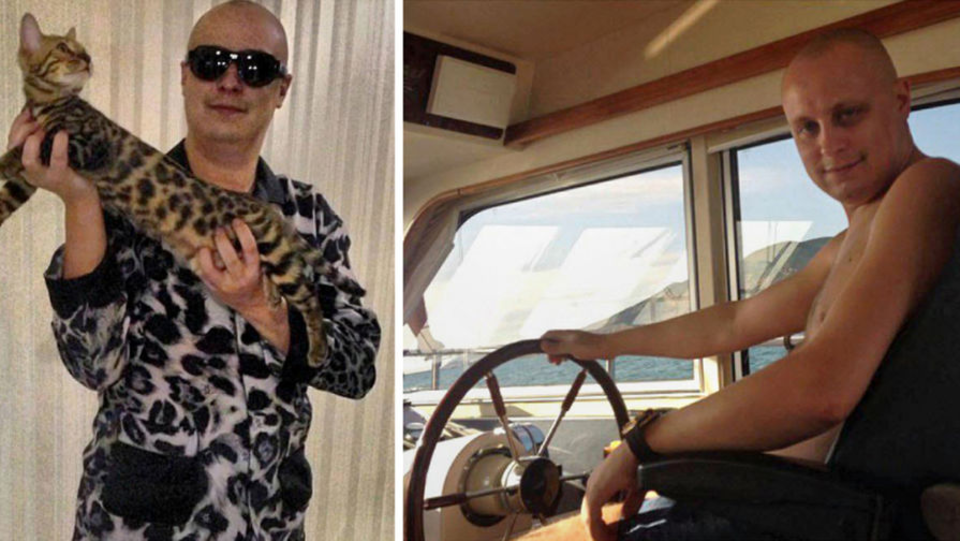

Суд над Зейном в Великобритании был назначен на февраль 2018 года, но был отменен, когда Зейн был разделен в соответствии с Законом о психическом здоровье. Подробности здесь неясны; что-то вроде Зейна положили в больницу в Лондоне на лечение. Но пока там, в больнице, цифровая криминалистика показала, что он все еще занимался мошенничеством с программами-вымогателями и отмыванием денег с использованием больничного Wi-Fi. Его снова арестовали и снова посадили в тюрьму. Эти дополнительные обвинения вызвали изменение заявления Зейна. Теперь он признал себя виновным в общей сложности по одиннадцати пунктам обвинения. Приобретение, владение пользователем преступным имуществом, три пункта обвинения в шантаже, три пункта обвинения в мошенничестве с использованием ложных сведений и четыре пункта обвинения в несанкционированных действиях с намерением нарушить работу компьютера или создать риск серьезного ущерба.

Суд над Зейном в Великобритании был назначен на февраль 2018 года, но был отменен, когда Зейн был разделен в соответствии с Законом о психическом здоровье. Подробности здесь неясны; что-то вроде Зейна положили в больницу в Лондоне на лечение. Но пока там, в больнице, цифровая криминалистика показала, что он все еще занимался мошенничеством с программами-вымогателями и отмыванием денег с использованием больничного Wi-Fi. Его снова арестовали и снова посадили в тюрьму. Эти дополнительные обвинения вызвали изменение заявления Зейна. Теперь он признал себя виновным в общей сложности по одиннадцати пунктам обвинения. Приобретение, владение пользователем преступным имуществом, три пункта обвинения в шантаже, три пункта обвинения в мошенничестве с использованием ложных сведений и четыре пункта обвинения в несанкционированных действиях с намерением нарушить работу компьютера или создать риск серьезного ущерба.

Комментарий