Взлом Wi-Fi с помощью Fern Cracker.

Вступить в наш чат

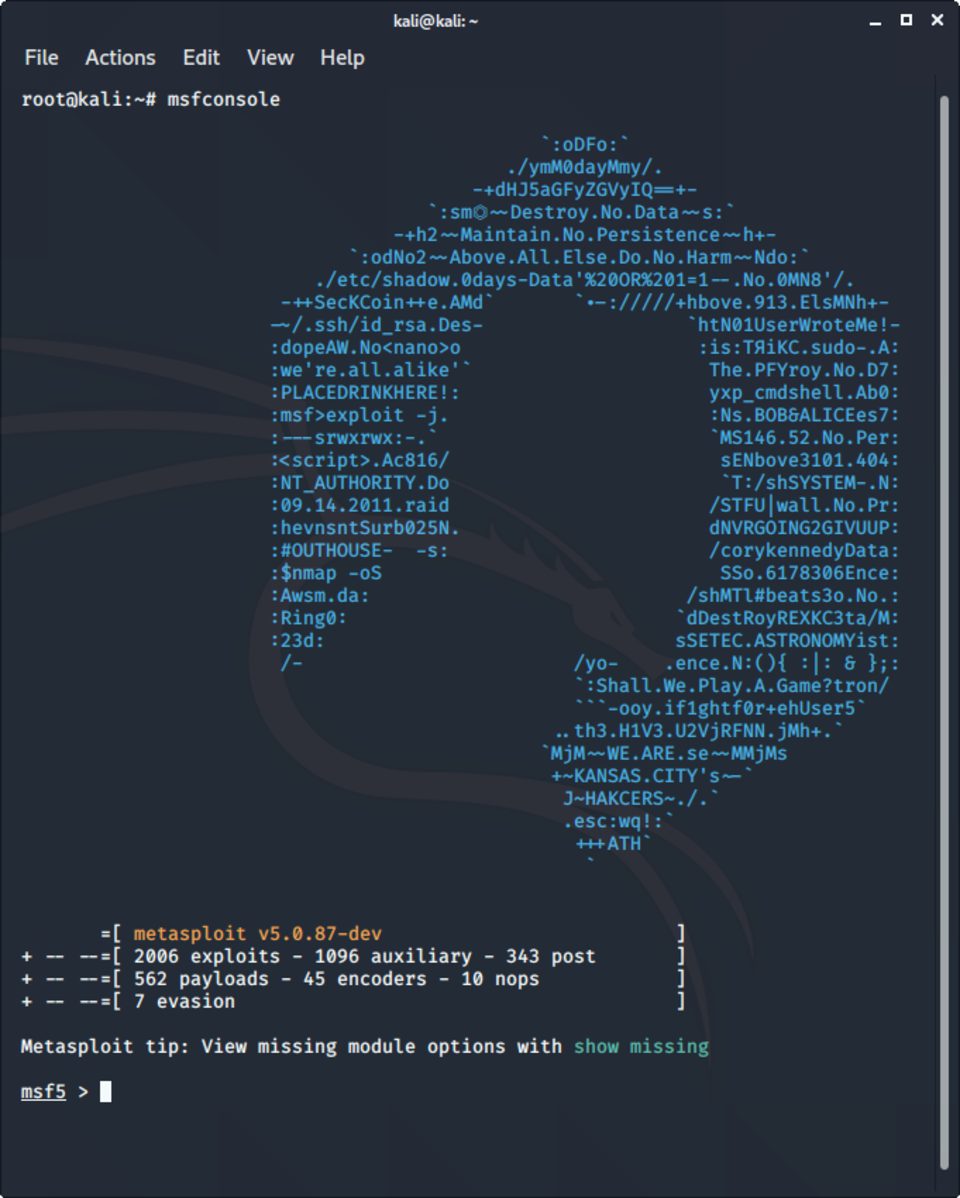

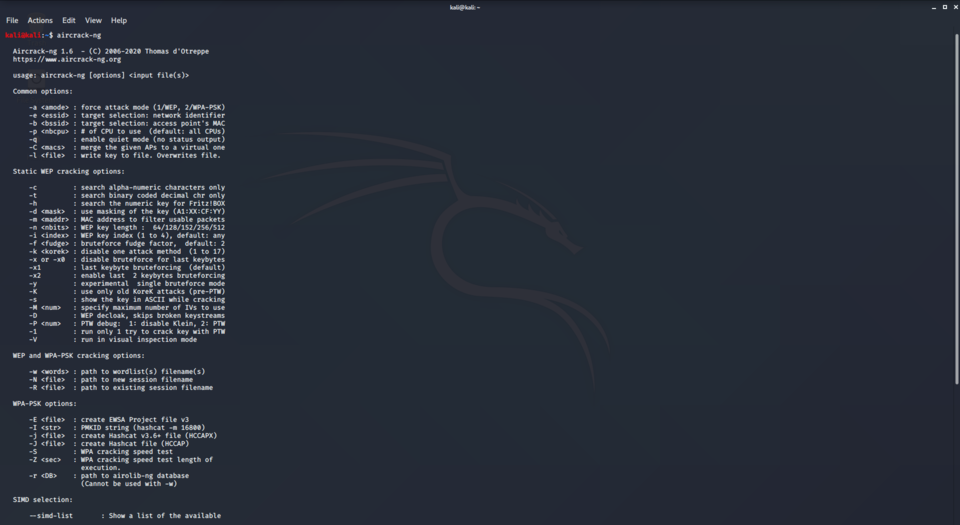

Fern Wifi Cracker — это инструмент для аудита безопасности беспроводной сети, написанный с использованием языка программирования Python. Эта программа способна взламывать и восстанавливать ключи WEP/WPA/WPS, а также запускать другие сетевые атаки на беспроводные или Ethernet-сети. Это один из лучших взломщиков Wi-Fi с графическим интерфейсом для Linux из доступных на сегодняшний день.

Итак, сейчас вы узнаете, как хакнуть Wi-Fi с помощью взломщика Wi-Fi Fern в Kali Linux.

Данная статья предоставлена исключительно в образовательных целях. Мы не несём ответственности за любые ваши действия.

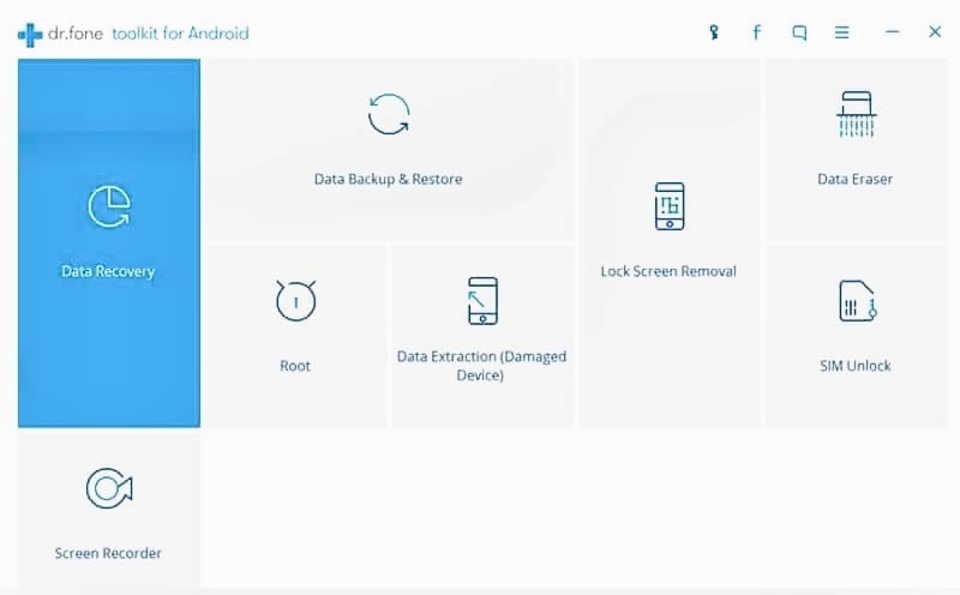

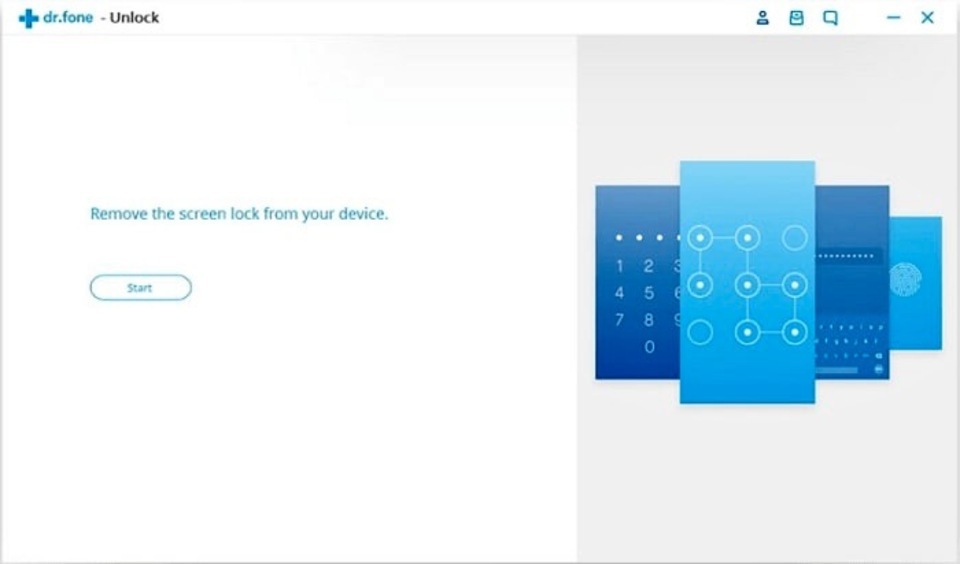

Fern предустановлен в Kali Linux. Он также автоматически обновляется вместе с Kali. Чтобы открыть взломщик Wi-Fi Fern, перейдите в «Приложения», затем в «Беспроводная атака», а затем нажмите взломщик Wi-Fi Fern, как показано на изображении ниже:

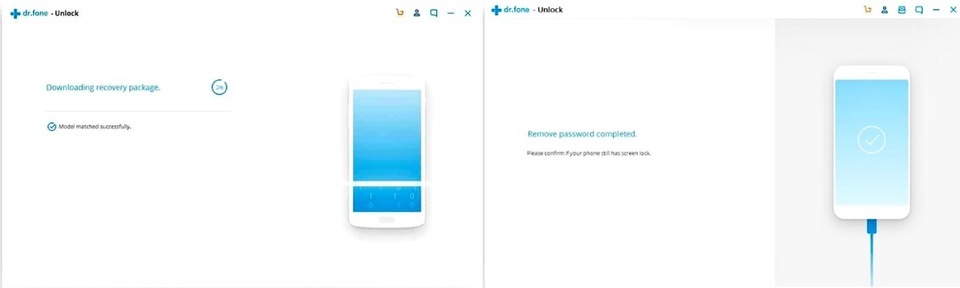

Шаг 1: Выберите интерфейс. Выпадающее меню покажет вам доступные.

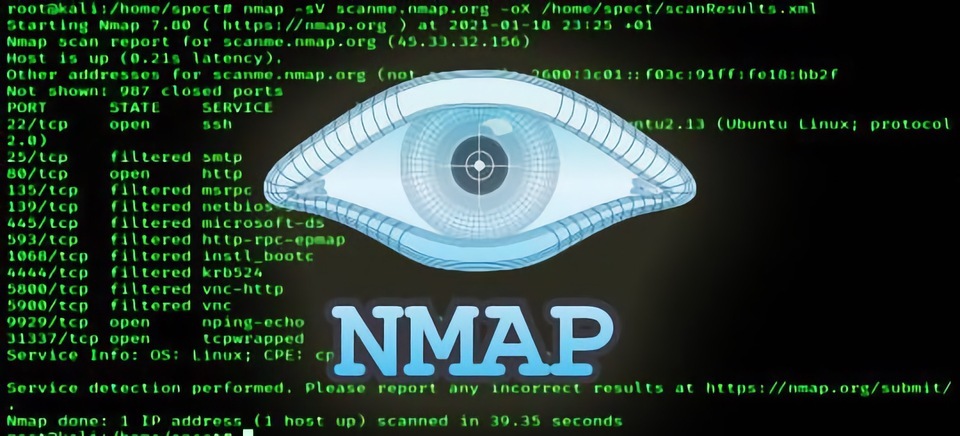

Шаг 2: Поиск точек доступа. Нажмите «Поиск точек доступа». Вам нужно подождать, пока не появится статус «Активно». Теперь программа начнет сканирование сетей Wi-Fi.

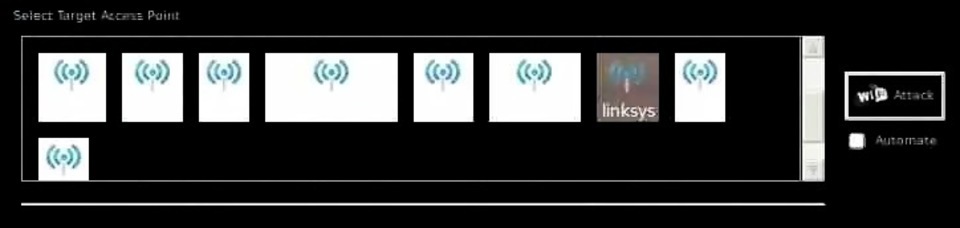

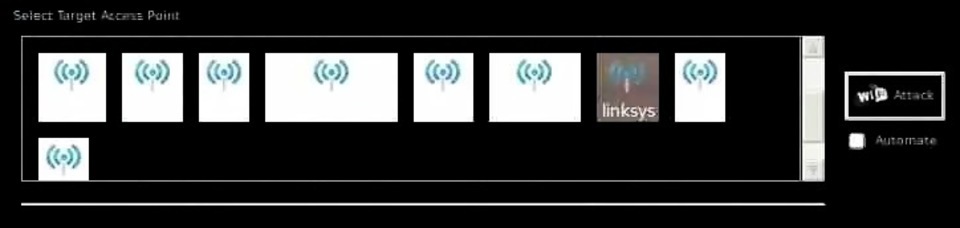

Шаг 3: Доступные сети Wi-Fi. Все сети Wi-Fi поблизости будут автоматически отсортированы.

Шаг 4: Взлом. Сейчас мы попробуем взломать Wi-Fi-сети, основанные на безопасности WPA/WPA2. Как вы можете увидеть на скриншоте ниже, были обнаружены следующие сети:

В зависимости от типа безопасности сети мы можем попробовать различные атаки.

Выберите сеть Wi-Fi, которую вы хотите взломать, и выполните пентест с помощью взломщика Wi-Fi Fern.

Шаг 5: Нажмите кнопку «Browse» внизу страницы.

Шаг 6: Нажмите на кнопку «Атака» и дождитесь начала.

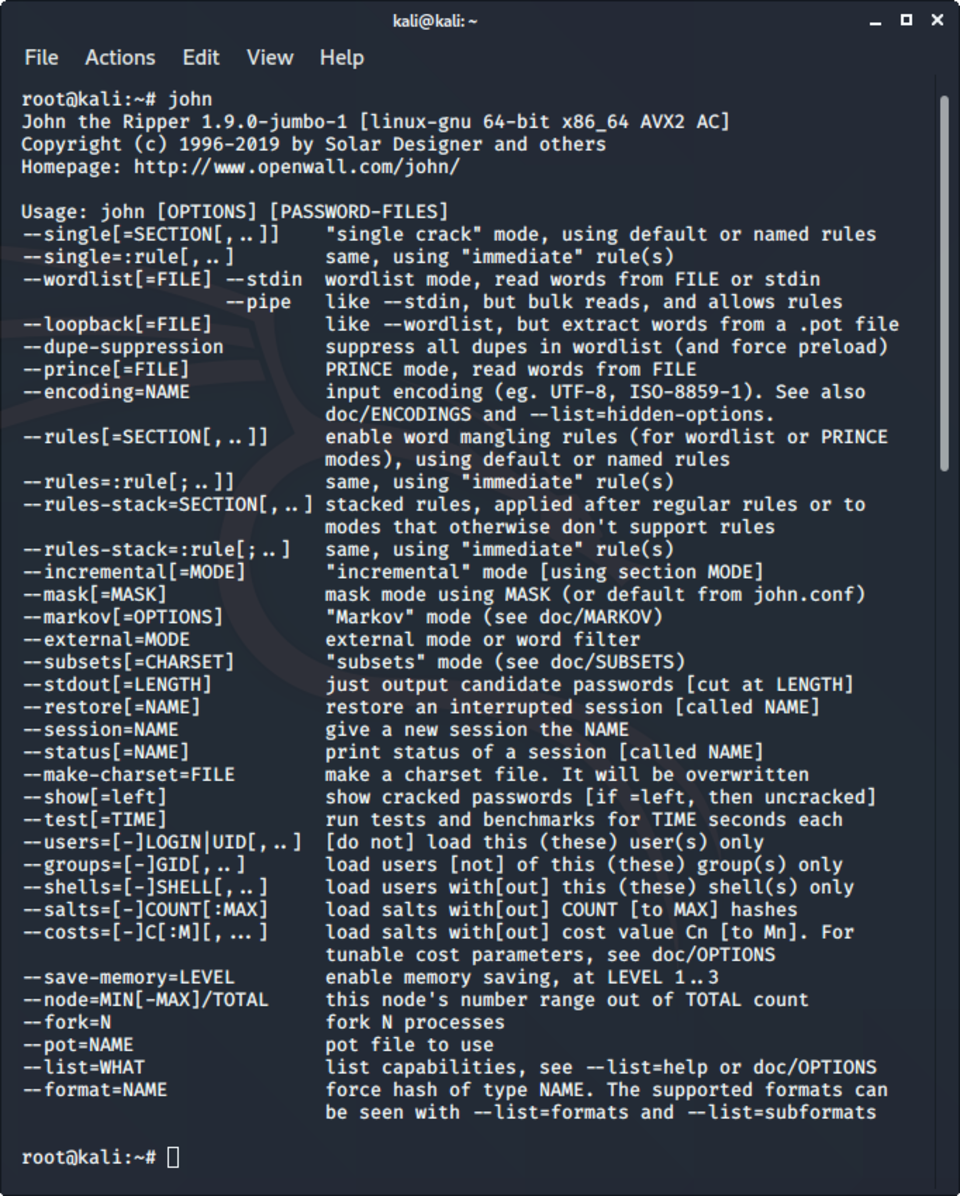

Если вы читали наши предыдущие статьи о брутфорсе, то знаете, что это процесс проб и ошибок. В зависимости от сложности пароля и мощности ПК, время необходимое для взлома, будет варьироваться.

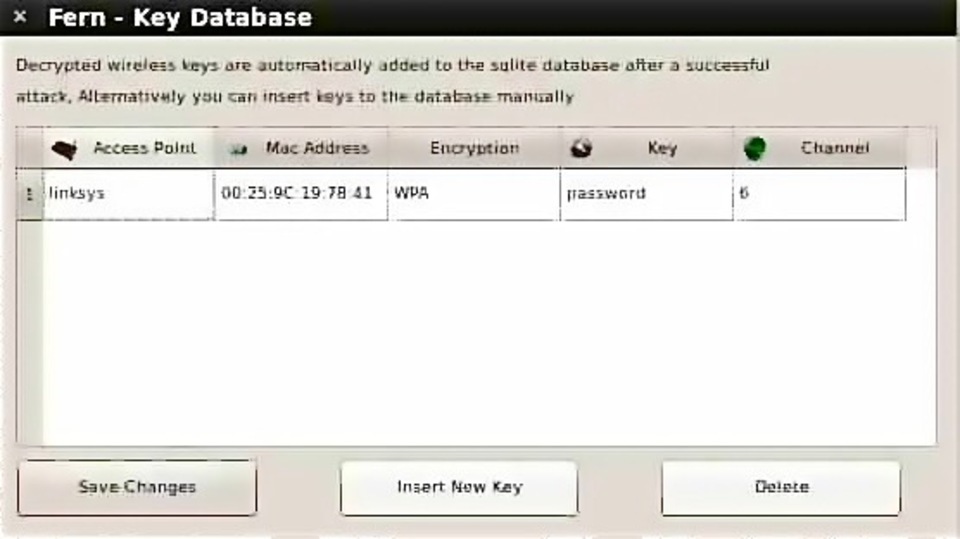

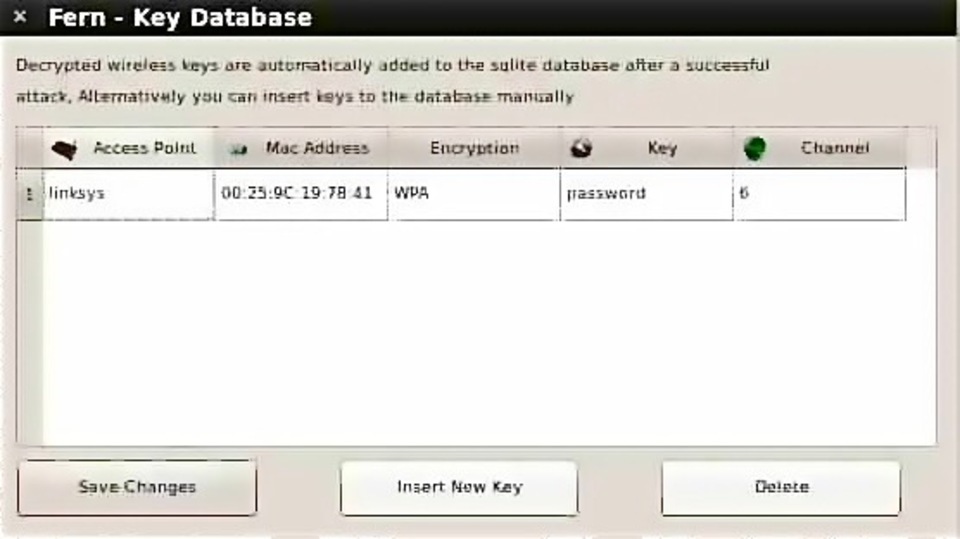

После успешной атаки вы сможете увидеть пароли в «Базе ключей» в любое время.

Поздравляем, вы узнали, как взломать любой пароль с помощью взломщика Wi-Fi Fern, выполнив эти простые шаги. Благодаря этому инструменту вы, вероятно, сможете взломать практически любую сеть Wi-Fi. На этом все. Удачи!

Вступить в наш чат

Fern Wifi Cracker — это инструмент для аудита безопасности беспроводной сети, написанный с использованием языка программирования Python. Эта программа способна взламывать и восстанавливать ключи WEP/WPA/WPS, а также запускать другие сетевые атаки на беспроводные или Ethernet-сети. Это один из лучших взломщиков Wi-Fi с графическим интерфейсом для Linux из доступных на сегодняшний день.

Итак, сейчас вы узнаете, как хакнуть Wi-Fi с помощью взломщика Wi-Fi Fern в Kali Linux.

Данная статья предоставлена исключительно в образовательных целях. Мы не несём ответственности за любые ваши действия.

Fern предустановлен в Kali Linux. Он также автоматически обновляется вместе с Kali. Чтобы открыть взломщик Wi-Fi Fern, перейдите в «Приложения», затем в «Беспроводная атака», а затем нажмите взломщик Wi-Fi Fern, как показано на изображении ниже:

Шаг 1: Выберите интерфейс. Выпадающее меню покажет вам доступные.

Шаг 2: Поиск точек доступа. Нажмите «Поиск точек доступа». Вам нужно подождать, пока не появится статус «Активно». Теперь программа начнет сканирование сетей Wi-Fi.

Шаг 3: Доступные сети Wi-Fi. Все сети Wi-Fi поблизости будут автоматически отсортированы.

Шаг 4: Взлом. Сейчас мы попробуем взломать Wi-Fi-сети, основанные на безопасности WPA/WPA2. Как вы можете увидеть на скриншоте ниже, были обнаружены следующие сети:

В зависимости от типа безопасности сети мы можем попробовать различные атаки.

Выберите сеть Wi-Fi, которую вы хотите взломать, и выполните пентест с помощью взломщика Wi-Fi Fern.

Шаг 5: Нажмите кнопку «Browse» внизу страницы.

Шаг 6: Нажмите на кнопку «Атака» и дождитесь начала.

Если вы читали наши предыдущие статьи о брутфорсе, то знаете, что это процесс проб и ошибок. В зависимости от сложности пароля и мощности ПК, время необходимое для взлома, будет варьироваться.

После успешной атаки вы сможете увидеть пароли в «Базе ключей» в любое время.

Поздравляем, вы узнали, как взломать любой пароль с помощью взломщика Wi-Fi Fern, выполнив эти простые шаги. Благодаря этому инструменту вы, вероятно, сможете взломать практически любую сеть Wi-Fi. На этом все. Удачи!

Комментарий